جدول المحتويات:

- مؤلف John Day day@howwhatproduce.com.

- Public 2024-01-30 07:38.

- آخر تعديل 2025-01-23 12:53.

التحكم في الوصول هو الآلية في مجالات الأمن المادي وأمن المعلومات ، لتقييد الوصول / الدخول المجهول إلى موارد منظمة أو منطقة جغرافية. قد يعني فعل الوصول الاستهلاك أو الدخول أو الاستخدام. إذن الوصول إلى المورد يسمى التخويل.

الأمن المادي

قد يتم فرض التحكم في الوصول الجغرافي من قبل الأفراد (على سبيل المثال ، حرس الحدود ، الحارس ، مدقق التذاكر) ، أو باستخدام جهاز مثل الباب الدوار (بوابة الحاجز). التحكم في الوصول بالمعنى الدقيق للكلمة (التحكم المادي في الوصول نفسه) هو نظام للتحقق من التواجد المصرح به ، انظر على سبيل المثال مراقب التذاكر (النقل). مثال آخر هو التحكم في الخروج ، على سبيل المثال من متجر (الخروج) أو بلد. [بحاجة لمصدر]. يشير مصطلح التحكم في الوصول إلى ممارسة تقييد الدخول إلى عقار أو مبنى أو غرفة على الأشخاص المصرح لهم.

أمن المعلومات

يستخدم التحكم الإلكتروني في الوصول أجهزة الكمبيوتر لحل قيود الأقفال والمفاتيح الميكانيكية. يمكن استخدام مجموعة كبيرة من بيانات الاعتماد لاستبدال المفاتيح الميكانيكية. يمنح نظام التحكم في الوصول الإلكتروني حق الوصول بناءً على بيانات الاعتماد المقدمة. عند منح الوصول ، يتم فتح الباب لفترة محددة مسبقًا ويتم تسجيل المعاملة. عند رفض الوصول ، يظل الباب مغلقًا ويتم تسجيل محاولة الوصول. سيقوم النظام أيضًا بمراقبة الباب والتنبيه إذا تم فتح الباب بالقوة أو فتحه لفترة طويلة بعد فتحه.

العمليات في التحكم في الوصول

عندما يتم تقديم بيانات الاعتماد إلى قارئ (جهاز) ، يرسل القارئ معلومات بيانات الاعتماد ، وعادةً ما تكون رقمًا ، إلى لوحة التحكم ، وهو معالج موثوق للغاية. تقارن لوحة التحكم رقم بيانات الاعتماد بقائمة التحكم في الوصول ، وتمنح الطلب المقدم أو ترفضه ، وترسل سجل المعاملات إلى قاعدة البيانات. عند رفض الوصول استنادًا إلى قائمة التحكم في الوصول ، يظل الباب مغلقًا. إذا كان هناك تطابق بين بيانات الاعتماد وقائمة التحكم في الوصول ، فإن لوحة التحكم تقوم بتشغيل مرحل يقوم بدوره بإلغاء قفل الباب. تتجاهل لوحة التحكم أيضًا إشارة فتح الباب لمنع الإنذار. غالبًا ما يقدم القارئ ملاحظات ، مثل مؤشر LED أحمر وامض للوصول مرفوض ومصباح LED أخضر وامض للوصول الممنوح.

عوامل مصادقة المعلومات:

- شيء يعرفه المستخدم ، على سبيل المثال كلمة مرور أو عبارة مرور أو PIN

- شيء يمتلكه المستخدم ، مثل البطاقة الذكية أو سلسلة المفاتيح

- شيء يتم التحقق منه للمستخدم ، مثل بصمة الإصبع ، عن طريق القياس الحيوي.

الاعتماد

الاعتماد هو كائن مادي / ملموس ، أو جزء من المعرفة ، أو جانب من الوجود المادي للشخص ، والذي يمكّن الفرد من الوصول إلى مرفق مادي معين أو نظام معلومات قائم على الكمبيوتر. عادةً ، يمكن أن تكون بيانات الاعتماد شيئًا يعرفه الشخص (مثل الرقم أو PIN) ، أو شيئًا يمتلكه (مثل شارة الوصول) ، أو شيئًا ما (مثل ميزة القياس الحيوي) أو مزيجًا من هذه العناصر. يُعرف هذا بالمصادقة متعددة العوامل. بيانات الاعتماد النموذجية هي بطاقة وصول أو مفتاح فوب ، ويمكن للبرنامج الأحدث أيضًا تحويل الهواتف الذكية للمستخدمين إلى أجهزة وصول.

تقنيات البطاقة:

بما في ذلك الشريط المغناطيسي ، الرمز الشريطي ، Wiegand ، التقارب 125 كيلو هرتز ، تمرير البطاقة 26 بت ، بطاقات الاتصال الذكية ، والتواصل مع البطاقات الذكية الأقل. تتوفر أيضًا سلاسل مفاتيح ، وهي أصغر حجمًا من بطاقات الهوية ، ويتم إرفاقها بحلقة مفاتيح. تشمل تقنيات القياس الحيوي بصمات الأصابع ، والتعرف على الوجه ، والتعرف على قزحية العين ، ومسح الشبكية ، والصوت ، وهندسة اليد. يمكن أيضًا استخدام تقنيات القياس الحيوي المضمنة الموجودة في الهواتف الذكية الأحدث كأوراق اعتماد بالاقتران مع برامج الوصول التي تعمل على الأجهزة المحمولة. بالإضافة إلى تقنيات الوصول إلى البطاقات التقليدية الأقدم ، فإن التقنيات الحديثة مثل اتصالات المجال القريب (NFC) و Bluetooth منخفضة الطاقة (BLE) لديها أيضًا إمكانية توصيل بيانات اعتماد المستخدم للقراء للوصول إلى النظام أو المبنى.

المكونات: مكونات نظام التحكم المختلفة وهي: -

- يمكن أن تكون نقطة التحكم في الوصول عبارة عن باب أو باب دوار أو بوابة انتظار أو مصعد أو أي حاجز مادي آخر ، حيث يمكن التحكم إلكترونيًا في منح الوصول.

- عادةً ما تكون نقطة الوصول عبارة عن باب.

- يمكن أن يحتوي باب التحكم في الوصول الإلكتروني على عدة عناصر. في أبسط صوره ، يوجد قفل كهربائي قائم بذاته. يتم فتح القفل بواسطة مشغل بمفتاح.

- لأتمتة هذا ، يتم استبدال تدخل المشغل بقارئ. يمكن أن يكون القارئ عبارة عن لوحة مفاتيح حيث يتم إدخال رمز ، أو يمكن أن يكون قارئ بطاقة ، أو قارئ مقاييس حيوية.

طوبولوجيا:

الهيكل السائد حوالي عام 2009 هو المحور ويتحدث مع لوحة التحكم كمحور ، والقراء هم المتحدثين. وظائف البحث والتحكم من خلال لوحة التحكم. يتواصل المتحدث من خلال اتصال تسلسلي ؛ عادة RS-485. يدفع بعض المصنّعين اتخاذ القرار إلى الحافة من خلال وضع وحدة تحكم عند الباب. وحدات التحكم ممكنة IP ، وتتصل بمضيف وقاعدة بيانات باستخدام الشبكات القياسية.

أنواع قارئات RDID:

- أجهزة القراءة الأساسية (غير الذكية): ما عليك سوى قراءة رقم البطاقة أو رمز PIN ، وإعادة توجيهها إلى لوحة التحكم. في حالة تحديد الهوية ، يخرج هؤلاء القراء رقم معرف المستخدم. عادةً ما يتم استخدام بروتوكول Wiegand لنقل البيانات إلى لوحة التحكم ، ولكن الخيارات الأخرى مثل RS-232 و RS-485 و Clock / Data ليست شائعة. هذا هو النوع الأكثر شيوعًا من برامج قراءة التحكم في الوصول. ومن الأمثلة على هؤلاء القراء RF Tiny by RFLOGICS و ProxPoint by HID و P300 by Farpointe Data.

- القراء شبه الأذكياء: لديهم جميع المدخلات والمخرجات اللازمة للتحكم في أجهزة الباب (القفل ، ملامسة الباب ، زر الخروج) ، لكن لا تتخذ أي قرارات تتعلق بالوصول. عندما يقدم المستخدم بطاقة أو يُدخل رقم التعريف الشخصي ، يرسل القارئ المعلومات إلى وحدة التحكم الرئيسية وينتظر ردها. إذا انقطع الاتصال بوحدة التحكم الرئيسية ، فإن هؤلاء القراء يتوقفون عن العمل أو يعملون في وضع متدهور. عادةً ما يتم توصيل أجهزة القراءة شبه الذكية بلوحة التحكم عبر ناقل RS-485. ومن الأمثلة على هؤلاء القراء InfoProx Lite IPL200 من CEM Systems و AP-510 من Apollo.

- القراء الأذكياء: لديهم جميع المدخلات والمخرجات اللازمة للتحكم في أجهزة الباب ؛ لديهم أيضًا ذاكرة وقوة معالجة ضرورية لاتخاذ قرارات الوصول بشكل مستقل. مثل أجهزة القراءة شبه الذكية ، فهي متصلة بلوحة تحكم عبر ناقل RS-485. ترسل لوحة التحكم تحديثات التكوين وتسترد الأحداث من القراء. ومن الأمثلة على هؤلاء القراء: InfoProx IPO200 من CEM Systems و AP-500 من Apollo. هناك أيضًا جيل جديد من القراء الأذكياء يشار إليه باسم "قراء IP". لا تحتوي الأنظمة التي تحتوي على قارئات IP عادةً على لوحات تحكم تقليدية ، ويتواصل القراء مباشرة مع جهاز كمبيوتر يعمل كمضيف.

أخطار أمنية:

إن أكثر المخاطر الأمنية شيوعًا للتطفل من خلال نظام التحكم في الوصول هي ببساطة اتباع مستخدم شرعي من خلال الباب ، ويشار إلى ذلك باسم "التراجع". غالبًا ما يمسك المستخدم الشرعي باب الدخيل. يمكن التقليل من هذه المخاطر من خلال تدريب الوعي الأمني لجمهور المستخدمين.

الفئات الرئيسية للتحكم في الوصول هي:

- التحكم في الوصول الإلزامي

- التحكم في الوصول التقديرية

- التحكم في الوصول على أساس الدور

- التحكم في الوصول المستند إلى القواعد.

الخطوة 1: تقنية RFID

التعريف: تحديد الترددات الراديوية (RFID) هو استخدام لاسلكي للحقول الكهرومغناطيسية لنقل البيانات ، لأغراض التحديد والتتبع التلقائي للعلامات المرفقة بالكائنات. تحتوي العلامات على معلومات مخزنة إلكترونيًا.

RFID هي تقنية تتضمن استخدام اقتران كهرومغناطيسي أو إلكتروستاتيكي في جزء التردد اللاسلكي (RF) من الطيف الكهرومغناطيسي لتحديد كائن أو حيوان أو شخص بشكل فريد.

قارئ تعريف التردد اللاسلكي (قارئ RFID) هو جهاز يستخدم لجمع المعلومات من علامة RFID ، والتي تستخدم لتتبع الكائنات الفردية. تستخدم موجات الراديو لنقل البيانات من العلامة إلى القارئ.

تطبيقات RFID:

- يمكن أن تكون علامات تتبع الحيوانات ، التي يتم إدخالها تحت الجلد ، بحجم الأرز.

- يمكن أن تكون العلامات على شكل لولبي لتحديد الأشجار أو العناصر الخشبية.

- بطاقة ائتمان مصممة للاستخدام في تطبيقات الوصول.

- العلامات البلاستيكية الصلبة المضادة للسرقة المرفقة بالبضائع في المتاجر هي أيضًا علامات RFID.

- تستخدم أجهزة الإرسال والاستقبال شديدة التحمل 120 × 100 × 50 ملم لتتبع حاويات الشحن أو الآلات الثقيلة والشاحنات وعربات السكك الحديدية.

- في المختبرات الآمنة ومداخل الشركات والمباني العامة ، يجب التحكم في حقوق الوصول.

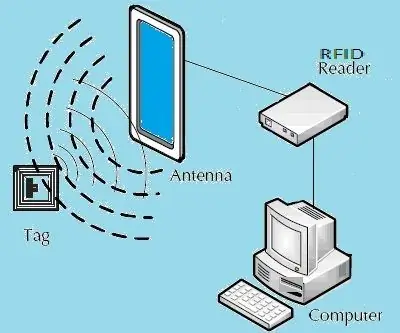

الإشارة:

الإشارة ضرورية لتنشيط العلامة أو تنشيطها ويتم إرسالها عبر الهوائي. الإشارة نفسها هي شكل من أشكال الطاقة التي يمكن استخدامها لتشغيل العلامة. جهاز الإرسال والاستقبال هو جزء من علامة RFID الذي يحول تردد الراديو إلى طاقة قابلة للاستخدام ، بالإضافة إلى إرسال الرسائل واستقبالها. عادةً ما تستخدم تطبيقات RFID لوصول الأفراد أنظمة تردد منخفضة ، 135 كيلوهرتز ، للكشف عن الشارات.

متطلبات RFID:

- قارئ متصل بـ (أو متكامل مع)

- هوائي يرسل إشارة راديو

- علامة (أو مرسل مستجيب) تقوم بإرجاع الإشارة بالمعلومات المضافة.

عادة ما يتم توصيل قارئ RFID بجهاز كمبيوتر / نظام طرف ثالث يقبل (ويخزن) الأحداث المتعلقة بتقنية RFID ويستخدم هذه الأحداث لتحريك الإجراءات. في صناعة الأمن ، قد يكون هذا النظام نظامًا للتحكم في الوصول إلى المبنى ، وفي صناعة مواقف السيارات ، من المرجح أن يكون نظام إدارة مواقف السيارات أو نظام التحكم في دخول المركبات. في المكتبات قد يكون نظام إدارة مكتبات.

المشاكل الشائعة مع RFID:

- تصادم القارئ:

- تضارب العلامات.

يحدث تصادم القارئ عندما تتداخل الإشارات الواردة من قارئين أو أكثر. العلامة غير قادرة على الرد على الاستفسارات المتزامنة. يجب إعداد الأنظمة بعناية لتجنب هذه المشكلة. يجب إعداد الأنظمة بعناية لتجنب هذه المشكلة ؛ تستخدم العديد من الأنظمة بروتوكولًا مضادًا للتصادم (بروتوكول تفرد). تعمل بروتوكولات مكافحة التصادم على تمكين العلامات من التناوب في الإرسال إلى القارئ.

يحدث تضارب العلامات عند وجود العديد من العلامات في منطقة صغيرة ؛ ولكن نظرًا لأن وقت القراءة سريع جدًا ، فمن الأسهل على البائعين تطوير أنظمة تضمن استجابة العلامات واحدة تلو الأخرى.

الخطوة 2: SPI مع مخطط الدائرة

يحتوي Atmega328 على SPI يحمل في ثناياه عوامل يستخدم للتواصل مع الأجهزة التي تدعم SPI مثل ADC و EEPROM وما إلى ذلك.

اتصالات SPI

الواجهة الطرفية التسلسلية (SPI) عبارة عن بروتوكول اتصال لواجهة ناقل بدأ في الأصل بواسطة شركة Motorola Corp. ويستخدم أربعة دبابيس للاتصال.

- SDI (إدخال البيانات التسلسلية)

- SDO (إخراج البيانات التسلسلية) ،

- SCLK (الساعة التسلسلية)

- CS (تحديد رقاقة)

يحتوي على دبابيس لنقل البيانات تسمى SDI (إدخال البيانات التسلسلية) و SDO (إخراج البيانات التسلسلية). يتم استخدام دبوس SCLK (Serial -Clock) لمزامنة نقل البيانات ويوفر Master هذه الساعة. يتم استخدام دبوس CS (Chip Select) بواسطة السيد لتحديد الجهاز التابع.

تحتوي أجهزة SPI على سجلات تحويل 8 بت لإرسال البيانات واستلامها. كلما احتاج السيد إلى إرسال البيانات ، فإنه يضع البيانات في سجل التحول ويولد الساعة المطلوبة. كلما أراد السيد قراءة البيانات ، يضع العبد البيانات في سجل الإزاحة ويقوم الرئيسي بإنشاء الساعة المطلوبة. لاحظ أن SPI هو بروتوكول اتصال مزدوج كامل ، أي يتم تبادل البيانات الموجودة في سجلات التحول الرئيسي والتابعة في نفس الوقت.

ATmega32 لديه وحدة SPI يحمل في ثناياه عوامل. يمكن أن يكون بمثابة جهاز SPI الرئيسي والعبد.

دبابيس اتصال SPI في AVR ATmega هي:

- MISO (Master In Slave Out) = يتلقى السيد البيانات ويقوم العبد بنقل البيانات عبر هذا الدبوس.

- MOSI (Master Out Slave In) = Master ينقل البيانات ويستقبل التابع البيانات من خلال هذا الدبوس.

- SCK (Shift Clock) = يقوم Master بإنشاء هذه الساعة للاتصال ، والتي يستخدمها الجهاز التابع. يمكن للسيد فقط بدء تشغيل الساعة التسلسلية.

- SS (Slave Select) = يمكن للسيد تحديد الرقيق من خلال هذا الدبوس.

يتم استخدام ATmega32 Rgisters لتكوين اتصال SPI:

- سجل التحكم SPI ،

- سجل حالة SPI و

- سجل بيانات SPI.

SPCR: سجل التحكم في SPI

بت 7 - (SPIE): SPI Interrupt Enable bit

1 = تفعيل مقاطعة SPI. 0 = تعطيل مقاطعة SPI. بت 6 - (SPE): SPI تمكين بت 1 = تمكين SPI. 0 = تعطيل SPI. البت 5 - (DORD): بت ترتيب البيانات 1 = إرسال LSB أولاً. 0 = إرسال MSB أولاً. بت 4 - (MSTR): بت اختيار رئيسي / تابع 1 = الوضع الرئيسي. 0 = وضع الرقيق. بت 3 - (CPOL): بت اختيار قطبية الساعة. 1 = الساعة تبدأ من الساعة المنطقية. 0 = الساعة تبدأ من الصفر المنطقي. بت 2 - (CPHA): بت اختيار طور الساعة. 1 = عينة بيانات على حافة الساعة الخلفية. 0 = عينة بيانات على حافة الساعة الرئيسية. البت 1: 0 - (SPR1): SPR0 SPI Clock Rate حدد بتات

SPSR: سجل حالة SPI

البتة 7 - SPIF: بت إشارة مقاطعة SPI

يتم تعيين هذه العلامة عند اكتمال النقل التسلسلي. احصل أيضًا على ضبط عندما يكون SS pin منخفضًا في الوضع الرئيسي. يمكن أن تولد مقاطعة عندما يتم تمكين SPIE bit في SPCR والمقاطعة العالمية. بت 6 - WCOL: كتابة إشارة تضارب بت يتم تعيين هذا البت عندما تحدث كتابة سجل بيانات SPI أثناء نقل البيانات السابق. بت 5: 1 - بت محجوزة 0 - SPI2X: بت سرعة SPI مزدوجة عند الضبط ، تتضاعف سرعة SPI (تردد SCK).

SPDR:

البت 7: 0- سجل بيانات SPI المستخدم لنقل البيانات بين ملف Register و SPI Shift Register.

تبدأ الكتابة إلى SPDR في نقل البيانات.

الوضع الرئيسي:

يكتب Master بايت البيانات في SPDR ، ويكتب إلى SPDR لبدء نقل البيانات ، وتبدأ بيانات 8 بت في التحول نحو التابع وبعد إزاحة البايت الكاملة ، يتوقف مولد ساعة SPI ويتم ضبط بت SPIF.

وضع الرقيق:

تظل واجهة Slave SPI في وضع السكون طالما ظل SS pin مثبتًا على مستوى عالٍ من قبل السيد الرئيسي. يتم تنشيطه فقط عندما يكون محرك SS pin منخفضًا ، وتبدأ البيانات المطلوبة في الخروج بساعة SCK الواردة من الرئيسي ، وقم بتعيين SPIF بعد النقل الكامل للبايت.

الخطوة 3: الترميز والتطبيقات

كمخطط الدائرة فهي تعمل بشكل جيد. الرجاء الاتصال كرسم تخطيطي.

يتم اختبار الرموز في جهاز الكمبيوتر الخاص بي.

يتم استخراج كل هذه الرموز من الإنترنت بعد استكشاف طويل.

من الصعب العثور على رمز صحيح لوحدتك وبالطبع..

كان لدي نفس المشاكل في الاتصال والتشغيل.

بعد أسبوعين من اختبار العديد من البرامج وجدت أن هذه المجموعة من الرموز صحيحة.

وحدة Arduino Nano 3.0 مع CH340G USB-Serial-TTL. & driver هو (CH341SER.zip) مرفق بهذا المشروع.

هذه مجموعة كاملة من البرامج لتنفيذ هذا المشروع.

"SPI.h" مأخوذ من مكتبة Arduino (البرامج) الافتراضية.

مكتبة "MFRC" مزودة بترميز Arduino Nano الفعلي …

ط نتمنى أن تستمتعوا

الخطوة 4: النتائج والاستنتاجات

تظهر النتائج في Serial-Monitor من Arduino القادر على قراءة وكتابة البيانات التسلسلية (من الكمبيوتر الشخصي). حتى يمكنك استخدام Putty / Hyperterminal وما إلى ذلك أيضًا عن طريق ضبط معدلات الصوت والبدء والإيقاف.

البرمجيات المستخدمة:

- اردوينو 1.0.5-r2

- CH341SER.zip لـ FTDI (رقاقة CH340G)

- يمكن أيضًا استخدام المعجون / Hyperterminal للتواصل التسلسلي عبر الكمبيوتر الشخصي

الأجهزة المستخدمة

- وحدة MFRC522 + SmartTag + KeyChain - من "ebay.in"

- اردوينو نانو 3.0 - من "ebay.in"

موصى به:

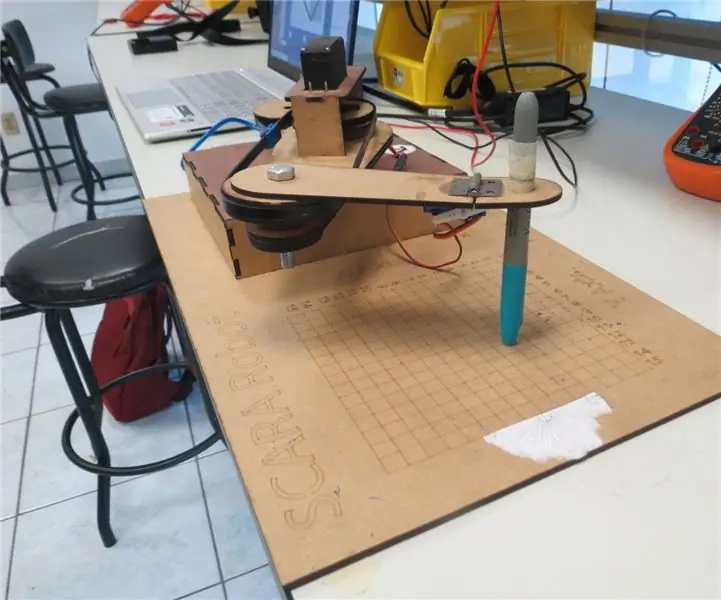

SCARA Robot: التعلم عن Foward والحركية العكسية !!! (Plot Twist تعلم كيفية إنشاء واجهة في الوقت الحقيقي في ARDUINO باستخدام المعالجة !!!!): 5 خطوات (بالصور)

SCARA Robot: التعلم عن Foward والحركية المعكوسة !!! (Plot Twist تعرف على كيفية إنشاء واجهة في الوقت الحقيقي في ARDUINO باستخدام المعالجة !!!!): يعد روبوت SCARA آلة شائعة جدًا في عالم الصناعة. يشير الاسم إلى كل من ذراع روبوت التجميع المتوافق الانتقائي أو ذراع الروبوت المفصلية المتوافقة الانتقائية. إنه في الأساس روبوت بثلاث درجات من الحرية ، كونه أول درجتين

واجهة TMP-112 مع Arduino Nano (I2C): 5 خطوات

Interfacing TMP-112 مع Arduino Nano (I2C): مرحبًا ، تحية طيبة .. !! البيانات التناظرية لمستشعر درجة الحرارة TMP-112

كيفية واجهة وحدة GPS (NEO-6m) مع Arduino: 7 خطوات (بالصور)

كيفية واجهة وحدة GPS (NEO-6m) مع Arduino: في هذا المشروع ، أوضحت كيفية ربط وحدة GPS مع Arduino UNO. يتم عرض بيانات خطوط الطول والعرض على شاشة LCD ويمكن عرض الموقع على التطبيق. قائمة المواد Arduino Uno == & gt؛ وحدة Ublox NEO-6m GPS بقيمة 8 دولارات == & GT ؛ 15 دولارًا و 16 ضعفًا

أساسيات واجهة Arduino TFT: 10 خطوات (بالصور)

أساسيات Arduino TFT Interfacing: شاشات اللمس TFT هي الواجهة الرسومية المذهلة التي يمكن استخدامها مع المتحكمات الدقيقة مثل Atmel و PIC و STM ، نظرًا لما تتمتع به من نطاق ألوان واسع وقدرة رسومية جيدة وتخطيط جيد للبكسل. للواجهة 2.4 بوصة TFT

البرنامج التعليمي كيفية واجهة العرض المكونة من 4 أرقام باستخدام Arduino UNO: 6 خطوات (بالصور)

البرنامج التعليمي كيفية واجهة العرض المكونة من 4 أرقام باستخدام Arduino UNO: سيعلمك هذا البرنامج التعليمي بعض الأساسيات حول استخدام شاشة العرض المكونة من 4 أرقام مع Arduino UNO