جدول المحتويات:

- مؤلف John Day [email protected].

- Public 2024-01-30 07:39.

- آخر تعديل 2025-01-23 12:54.

الغرض من هذا التوجيه هو توضيح كيفية الاتصال تلقائيًا وبشكل آمن من Raspberry Pi الخاص بك إلى خادم سحابي بعيد (والعكس صحيح) من أجل إجراء عمليات النسخ الاحتياطي والتحديثات وما إلى ذلك. للقيام بذلك ، يمكنك استخدام أزواج مفاتيح SSH التي تجنب الحاجة إلى تذكر كلمات المرور ومنحك اتصالاً أكثر أمانًا.

(CAVEAT - لا تحاول ذلك إذا لم تكن مختصًا في تكوين أذونات Linux وإلا ستجعل أنظمتك أكثر عرضة للهجوم من قبل المتسللين.)

متطلبات

1. Raspberry Pi بواجهة سطر أوامر (CLI) كما ترى في Putty.

2. الوصول إلى خادم سحابي بعيد مستضاف بواسطة قل OVH أو DigitalOcean ، مع CLI.

3. كمبيوتر محمول يعمل بنظام Windows أو كمبيوتر شخصي مثبت عليه Putty and PuttyGen.

الافتراضات

1. لديك بعض المعرفة بأوامر Linux

2. يمكنك الوصول إلى الخادم البعيد الخاص بك باستخدام العمليات اليدوية التقليدية ، على سبيل المثال بروتوكول نقل الملفات.

3. سيكون لديك PuttyGen مثبتًا مسبقًا على جهاز الكمبيوتر الشخصي الذي يعمل بنظام Windows

خطوات

باختصار - انظر الشكل 1

أ) على جهاز الكمبيوتر الشخصي الذي يعمل بنظام Windows ، قم بإنشاء ملف PPK خاص باستخدام PuttyGen

ب) على جهاز الكمبيوتر الشخصي الذي يعمل بنظام Windows ، قم بإنشاء ملف PPK عام باستخدام PuttyGen (يتم ذلك تلقائيًا في الخطوة أ)

ب) على جهاز الكمبيوتر الشخصي الذي يعمل بنظام Windows ، انسخ المفتاح العام من جهاز الكمبيوتر الشخصي الذي يعمل بنظام Windows إلى خادم السحابة البعيد

د) على جهاز الكمبيوتر الذي يعمل بنظام Windows ، قم بتحويل ملف PPK الخاص إلى مفتاح OpenSSH باستخدام PuttyGen

هـ) انسخ مفتاح OpenSSH من جهاز الكمبيوتر الشخصي الذي يعمل بنظام Windows إلى Raspberry Pi

و) اختبر الوصول ونقل الملفات من Raspberry Pi إلى خادمك البعيد

الخطوة 1: أ) أنشئ ملف PPK خاص ، ب) أنشئ مفتاحًا عامًا وج) انسخه إلى الخادم البعيد

لإنشاء ملف PPK خاص ، افتح PuttyGen على جهاز الكمبيوتر الشخصي الذي يعمل بنظام Windows. يمكنك الوصول إلى PuttyGen بالنقر بزر الماوس الأيمن على أيقونة المعجون على شريط مهام Windows. من قائمة PuttyGen ، حدد المفتاح ثم قم بإنشاء زوج مفاتيح ، حدد الخيار SSH2 -RSA key. سيُطلب منك تعيين عبارة مرور عند إنشاء المفتاح الخاص ، وإذا قمت بتعيين عبارة مرور ، فسيُطلب منك ذلك أثناء العمليات المستقبلية. احفظ المفتاح الخاص في مكان آمن على جهاز الكمبيوتر الذي يعمل بنظام Windows. سترى بعد ذلك المفتاح العام في جزء النافذة كما هو موضح في الشكل 2.

بعد ذلك ، دعنا ننقل المفتاح العام إلى خادم السحابة البعيد. افتح جلسة Putty على الخادم السحابي البعيد باستخدام Putty. لنفترض أنك قمت بتسجيل الدخول باسم remoteuser1 ثم قم بما يلي على خادم السحابة البعيد CLI

cd / home / remoteuser1 (إن لم يكن موجودًا بالفعل) mkdir.ssh

nano.ssh / author_keys (سترى شاشة فارغة - الصق المفتاح العام الموضح في الشكل 2 ثم احفظ هذا الملف وأغلقه)

chmod 0700.ssh

chmod 0600 / home/remoteuser1/.ssh/authorized_keys

الخطوة 2: د) تحويل ملف PPK الخاص إلى مفتاح OpenSSH و E) انسخه إلى Raspberry Pi

لتحويل المفتاح الخاص إلى OpenSSH ، افتح PuttyGen ثم افتح المفتاح الخاص الذي أنشأته مسبقًا - انتقل إلى خيار التحويلات في القائمة ثم اختر تصدير مفتاح OpenSSH - يرجى التأكد من أن الملف الذي تنشئه يحتوي على نوع الملف. key. احفظه في مكان ما بشكل آمن ثم افتح جلسة المعجون لتسجيل الدخول إلى Raspberry Pi. انسخ ملف المفتاح إلى الدليل الرئيسي على Raspberry Pi لحساب المستخدم الذي استخدمته لتسجيل الدخول إلى Raspberry Pi. قل أن المفتاح يسمى pitobot.key ثم اتبع الخطوات التالية:

القرص المضغوط / المنزل / بي

sudo mv pitobot.key / الصفحة الرئيسية / pi /

sudo chmod 600 pitobot.key

أنت الآن جاهز لاختبار ما إذا كان التثبيت الخاص بك ناجحًا - مرة أخرى ، يتم ذلك من Pi. تذكر ، remoteuser1 هو الحساب على خادم السحابة البعيد الذي قمت بحفظ المفتاح العام في دليله الرئيسي ، و ipaddress هو عنوان ip لخادم السحابة البعيد.

أولاً من Raspberry Pi ، دعنا نسجل الدخول إلى الخادم السحابي البعيد باستخدام Putty. اكتب الأوامر التالية في Raspberry PI CLI. (إذا قمت بتعيين عبارة مرور عند إنشاء مفتاح خاص ، فسيُطلب منك ذلك الآن.)

sudo ssh -i / home/pi/pitobot.key remoteuser1 @ ipaddress

سيؤدي هذا إلى تسجيل دخولك إلى CLI لخادم السحابة البعيدة في الدليل الرئيسي لـ remoteuser1. عن طريق كتابة خروج ؛ ستعود إلى CLI الخاص بـ Raspberry Pi.

بعد ذلك ، حاول نقل الملفات من الخادم السحابي البعيد إلى Raspberry Pi. استخدم الأوامر التالية: (مرة أخرى ، إذا قمت بتعيين عبارة مرور عند إنشاء مفتاح خاص ، فسيُطلب منك ذلك الآن.)

sudo scp -i / home/pi/pitobot.key remoteuser1 @ ipaddress: //var/www/html/*.* / home / pi /

سيؤدي ذلك إلى نقل جميع الملفات من المجلد / var / www / html / الموجود على الخادم البعيد إلى المجلد / home / pi / الموجود على Raspberry Pi. (النقطتان مهمتان للغاية) يمكنك بالطبع تغيير ترتيب الأوامر ونقل الملفات من Pi إلى الخادم البعيد.

الخطوة الثالثة: الاعتبارات الأمنية

بينما يعمل نهج زوج المفاتيح SSH على تحسين الأمان ، ضع في اعتبارك ما يلي:

1. مع تمكين أزواج مفاتيح SSH ، يجب أن تفكر في إزالة قدرة المستخدمين على تسجيل الدخول مباشرة إلى الخادم البعيد (يمكنك أيضًا الوصول إلى الخوادم الخاصة بك باستخدام أزواج المفاتيح Putty على Windows باستخدام نفس زوج المفاتيح ، ويمكنك أيضًا التفكير في تعطيل قم بتسجيل الدخول على Pi الخاص بك أيضًا). كن حذرًا إذا اخترت القيام بذلك ولا تتبع نهج الانفجار الكبير. للقيام بذلك ، يجب عليك تعطيل بعض التكوينات في ملف تكوين ssh. كن حذرًا جدًا عند القيام بذلك. الأوامر

nano / etc / ssh / sshd_config

وداخل الملف قم بإجراء التغييرات التالية

كلمة المرور

UsePAM لا

احفظ ، اخرج ثم أعد تشغيل SSH عن طريق systemctl reset ssh (هذا خاص بديبيان. قد يكون مختلفًا في توزيعات Linux المختلفة)

2) احتفظ بجميع مفاتيحك آمنة وإلا فإنك تخاطر بخرق البيانات أو عدم الوصول إلى الخوادم الخاصة بك. أوصي بالاحتفاظ بها في قبو آمن مثل bitwarden.com ، وتقييد الوصول إليها من خلال سياسة التحكم في الوصول الخاصة بك.

3) يؤدي استخدام عبارة المرور إلى تحسين الأمان ولكن يمكن أن يجعل أتمتة وظائف cron وما إلى ذلك أكثر صعوبة. يجب تحديد قرار استخدام هذه الميزات وغيرها من خلال تقييم المخاطر ، على سبيل المثال ، إذا كنت تقوم بمعالجة البيانات الشخصية ، فأنت بحاجة إلى ضوابط أكبر / متناسبة.

موصى به:

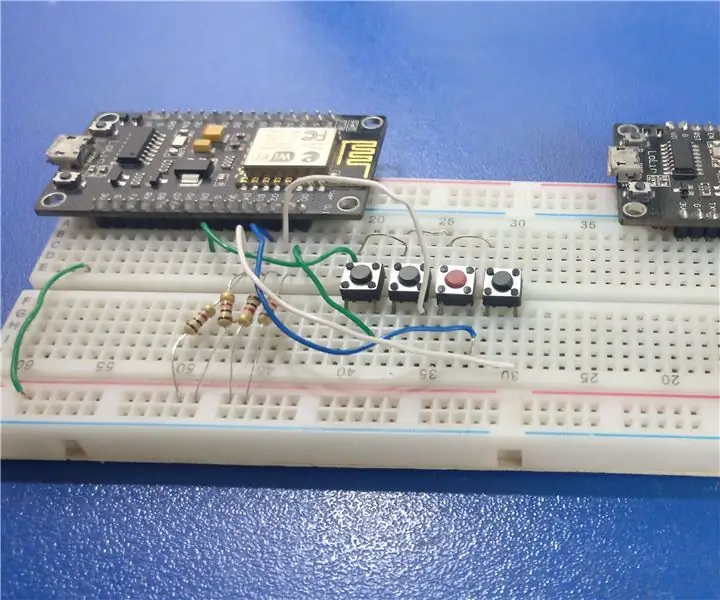

اتصال ESP إلى ESP: 4 خطوات

ESP to ESP Communication: سيساعدك هذا البرنامج التعليمي على استبدال وحدات الإرسال والاستقبال الأخرى لأي مشروع آخر يتضمن الاتصالات اللاسلكية. سنستخدم لوحة قائمة على ESP8266 ، أحدهما في وضع WiFi-STA والآخر في وضع WiFi -AP ، NodeMCU V3 هو خياري لهذا المشروع

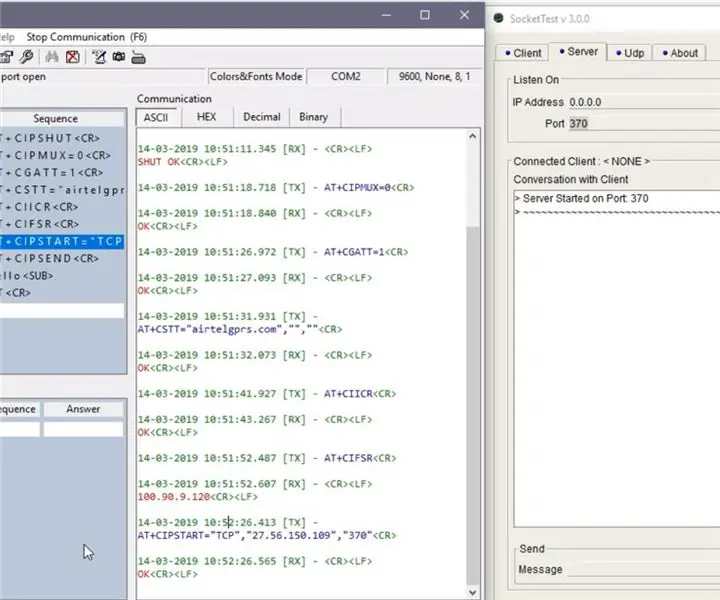

اتصال TCP / IP عبر GPRS: كيفية إرسال البيانات إلى الخادم باستخدام وحدة SIM900A: 4 خطوات

اتصال TCP / IP عبر GPRS: كيفية إرسال البيانات إلى الخادم باستخدام وحدة SIM900A: في هذا البرنامج التعليمي سأخبرك عن كيفية إرسال البيانات إلى خادم TCP باستخدام وحدة sim900. سنرى أيضًا كيف يمكننا تلقي البيانات من الخادم إلى العميل (وحدة GSM)

OrangeBOX: جهاز تخزين النسخ الاحتياطي الآمن المستند إلى OrangePI: 5 خطوات

OrangeBOX: جهاز تخزين النسخ الاحتياطي الآمن المستند إلى OrangePI: إن OrangeBOX عبارة عن صندوق تخزين احتياطي عن بُعد متعدد الإمكانات لأي خوادم. يمكن أن يتعرض خادمك للإصابة والتلف والمسح وستظل جميع بياناتك آمنة على OrangeBOX ومن لا يرغب في مهمة مستحيلة مثل جهاز النسخ الاحتياطي الذي قمت به للتو

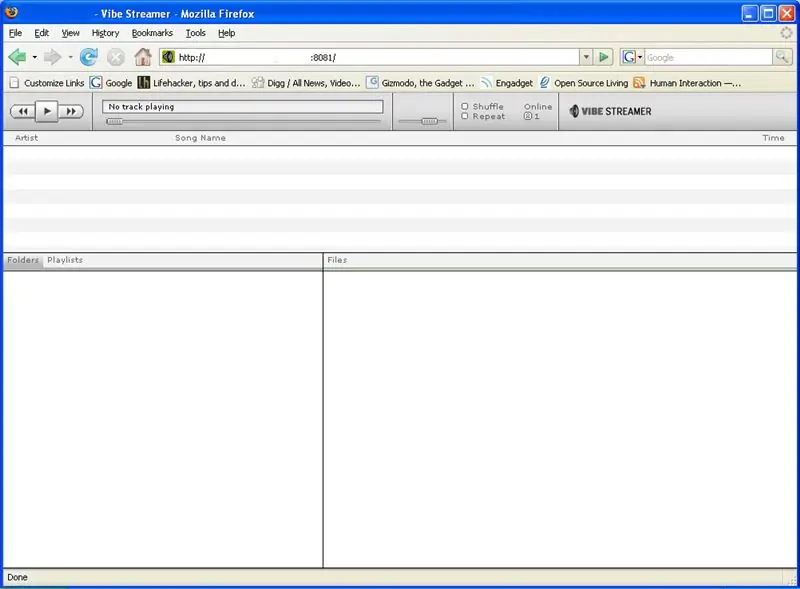

شاهد أو استمع إلى الوسائط الخاصة بك في أي مكان باستخدام اتصال بالإنترنت: 5 خطوات

شاهد أو استمع إلى الوسائط الخاصة بك في أي مكان باستخدام اتصال الإنترنت: سيوضح لك هذا البرنامج التعليمي كيفية إنشاء خادم mp3 وموقع ويب يضم مقاطع فيديو فلاش (FLV) مثل تلك التي تراها على Youtube.com

النسخ الاحتياطي لأجهزة Mac إلى SAMBA (SMB) شارك: 3 خطوات

النسخ الاحتياطي لأجهزة Mac إلى SAMBA (SMB) Share: في هذا Instructable ، ستتعلم كيفية عمل نسخة احتياطية من جهاز Mac إلى مربع Windows Home Server أو أي مشاركة SAMBA أخرى. ستحتاج إلى: Windows Home Server (أو مشاركة شبكة SMB) مع مساحة خالية كبير مثل محرك الأقراص الثابتة لجهاز Mac الخاص بك يستخدم مساحة ، كمبيوتر Apple يعمل بنظام التشغيل 10.4