جدول المحتويات:

- مؤلف John Day [email protected].

- Public 2024-01-30 07:36.

- آخر تعديل 2025-06-01 06:08.

تحياتي لقراصنة HackerBox حول العالم! مع HackerBox 0058 ، سنستكشف ترميز المعلومات ، والباركود ، ورموز QR ، وبرمجة Arduino Pro Micro ، وشاشات LCD المدمجة ، ودمج إنشاء الباركود في مشاريع Arduino ، ومآثر جهاز الإدخال البشري ، والمزيد.

HackerBoxes هي خدمة صندوق الاشتراك الشهري لعشاق الإلكترونيات وتكنولوجيا الكمبيوتر - قراصنة الأجهزة - حالمون الأحلام.

هناك ثروة من المعلومات للأعضاء الحاليين والمحتملين في الأسئلة الشائعة حول HackerBoxes. تم الرد على جميع رسائل البريد الإلكتروني الخاصة بالدعم غير التقني التي نتلقاها بالفعل هناك ، لذلك نقدر حقًا تخصيصك لبضع دقائق لقراءة الأسئلة الشائعة.

اللوازم

يحتوي هذا Instructable على معلومات لبدء استخدام HackerBox 0058. يتم سرد محتويات الصندوق الكامل في صفحة المنتج لـ HackerBox 0058 حيث يتوفر الصندوق أيضًا للشراء أثناء نفاد المستلزمات. إذا كنت ترغب في تلقي HackerBox تلقائيًا مثل هذا في صندوق البريد الخاص بك كل شهر بخصم 15 دولارًا ، فيمكنك الاشتراك في HackerBoxes.com والانضمام إلى الثورة!

هناك حاجة عمومًا إلى مكواة لحام ولحام وأدوات لحام أساسية للعمل على HackerBox الشهري. مطلوب أيضًا جهاز كمبيوتر لتشغيل أدوات البرامج. ألق نظرة على ورشة HackerBox Deluxe Starter Workshop للحصول على مجموعة من الأدوات الأساسية ومجموعة واسعة من الأنشطة التمهيدية والتجارب.

الأهم من ذلك أنك ستحتاج إلى حس المغامرة وروح الهاكرز والصبر والفضول. قد يكون بناء الإلكترونيات وتجريبها أمرًا مجزيًا للغاية ، إلا أنه قد يكون خادعًا ومليئًا بالتحدي وحتى محبطًا في بعض الأحيان. الهدف هو التقدم وليس الكمال. عندما تستمر في المغامرة وتستمتع بها ، يمكن أن تحصل على قدر كبير من الرضا من هذه الهواية. اتخذ كل خطوة ببطء ، واهتم بالتفاصيل ، ولا تخف من طلب المساعدة

الخطوة 1: التشفير

يتطلب توصيل المعلومات أو تسجيلها أو معالجتها ترميزًا. نظرًا لأن معالجة المعلومات وتخزينها وتوصيلها هي جوهر الإلكترونيات الحديثة ، فلدينا الكثير من الترميز للقلق.

كمثال بسيط جدًا للتشفير ، يمكن للمرء أن يمثل عدد العيون أو الأذنين لديهم من خلال رفع إصبعين ، أو باستخدام الأرقام "2" أو "] [" أو استخدام الكلمات "two" أو "dos" أو " إيه "أو" زوي ". ليس بهذه البساطة في الواقع ، أليس كذلك؟ يمكن أن يصبح الترميز المستخدم في لغة الإنسان ، خاصة فيما يتعلق بموضوعات مثل العواطف أو التجريد ، معقدًا للغاية.

الفيزياء

نعم ، كل شيء يبدأ دائمًا بالفيزياء. في الأنظمة الإلكترونية ، نبدأ بتمثيل أبسط القيم بالإشارات الكهربائية ، عادةً مستويات الجهد. على سبيل المثال ، يمكن تمثيل الصفر على أنه أرض (تقريبًا 0 فولت) وواحد على أنه 5 فولت تقريبًا (أو 3.3 فولت ، وما إلى ذلك) لتكوين نظام ثنائي من الأصفار والآحاد. حتى مع وجود صفر وواحد فقط ، غالبًا ما يكون هناك غموض يجب حله. عند الضغط على الزر هل هذا صفر أم واحد؟ ارتفاع أو انخفاض؟ هل إشارة اختيار الشريحة "نشطة عالية" أم "منخفضة نشطة"؟ في أي وقت يمكن قراءة الإشارة وإلى متى تكون صالحة؟ يشار إلى هذا في أنظمة الاتصالات باسم "ترميز الخط".

في هذا المستوى الأدنى ، تكون التمثيلات إلى حد كبير حول فيزياء النظام. ما هي الفولتية التي يمكن أن تدعمها ، ومدى السرعة التي يمكن أن تنتقل بها ، وكيف يتم تشغيل الليزر وإيقاف تشغيله ، وكيف تقوم إشارات المعلومات بتعديل ناقل التردد اللاسلكي ، وما هو عرض النطاق الترددي للقناة ، أو حتى كيف تولد تركيزات الأيونات إمكانات فعلية في الخلايا العصبية. بالنسبة للإلكترونيات ، غالبًا ما يتم توفير هذه المعلومات في جداول فرض ورقة بيانات الشركة المصنعة.

الطبقة المادية (PHY) أو الطبقة 1 هي الطبقة الأولى والأدنى في نموذج OSI المكون من سبع طبقات لشبكات الكمبيوتر. تحدد الطبقة المادية وسائل نقل البتات الأولية عبر ارتباط بيانات مادي يربط بين عقد الشبكة. توفر الطبقة المادية واجهة كهربائية وميكانيكية وإجرائية لوسط النقل. يتم تحديد أشكال وخصائص الموصلات الكهربائية ، والترددات التي سيتم البث عليها ، ورمز الخط المراد استخدامه ومعلمات المستوى المنخفض المماثلة ، بواسطة الطبقة المادية.

أعداد

لا يمكننا فعل الكثير باستخدام واحد فقط وصفر ، أو كنا قد تطورنا إلى "التحدث" من خلال وميض أعيننا في بعضنا البعض. القيم الثنائية هي بداية رائعة بالرغم من ذلك. في أنظمة الحوسبة والاتصالات ، نقوم بدمج الأرقام الثنائية (بت) في بايت و "الكلمات" التي تحتوي ، على سبيل المثال ، 8 أو 16 أو 32 أو 64 بت.

كيف تتوافق هذه الكلمات الثنائية مع الأرقام أو القيم؟ في بايت بسيط مكون من 8 بتات ، يكون 00000000 صفرًا بشكل عام و 11111111 بشكل عام 255 لتوفير 2 إلى 8 أو 256 قيمة مختلفة. بالطبع لا يتوقف الأمر عند هذا الحد ، لأن هناك أكثر من 256 رقمًا وليست كل الأرقام أعدادًا صحيحة موجبة. حتى قبل أنظمة الحوسبة ، قمنا بتمثيل القيم العددية باستخدام أنظمة الأرقام واللغات والقواعد المختلفة واستخدام تقنيات مثل الأرقام السالبة والأرقام التخيلية والتدوين العلمي والجذور والنسب والمقاييس اللوغاريتمية لمختلف القواعد المختلفة. بالنسبة للقيم العددية في أنظمة الكمبيوتر ، يتعين علينا التعامل مع مشكلات مثل آلة إبسيلون ، و endianness ، والنقطة الثابتة ، وتمثيل النقطة العائمة.

نص (CETERA)

بالإضافة إلى تمثيل الأرقام أو القيم ، يمكن أن تمثل البايتات الثنائية والكلمات الأحرف والرموز النصية الأخرى. الشكل الأكثر شيوعًا لتشفير النص هو الكود القياسي الأمريكي لتبادل المعلومات (ASCII). بالطبع يمكن ترميز أنواع مختلفة من المعلومات كنص: كتاب ، صفحة الويب هذه ، مستند xml.

في بعض الحالات ، مثل منشورات البريد الإلكتروني أو Usenet ، قد نرغب في تشفير أنواع معلومات أوسع (مثل الملفات الثنائية العامة) كنص. عملية uuencoding هي شكل شائع من تشفير ثنائي إلى نص. يمكنك حتى "ترميز" الصور كنص: ASCII Art أو أفضل من ذلك ANSI Art.

نظرية الترميز

نظرية الترميز هي دراسة خصائص الرموز ومدى ملاءمتها لتطبيقات محددة. تستخدم الرموز لضغط البيانات والتشفير واكتشاف الأخطاء وتصحيحها ونقل البيانات وتخزين البيانات. تتم دراسة الرموز من قبل مختلف التخصصات العلمية بغرض تصميم طرق فعالة وموثوقة لنقل البيانات. تشمل أمثلة التخصصات نظرية المعلومات والهندسة الكهربائية والرياضيات واللغويات وعلوم الكمبيوتر.

ضغط البيانات (إزالة التكرار)

ضغط البيانات أو تشفير المصدر أو تقليل معدل البت هو عملية ترميز المعلومات باستخدام وحدات بت أقل من التمثيل الأصلي. أي ضغط معين إما ضياع أو بلا خسارة. يقلل الضغط بدون فقدان البتات عن طريق تحديد التكرار الإحصائي والقضاء عليه. لا يتم فقدان أي معلومات في ضغط بدون فقدان البيانات. يقلل الضغط الخاسر البتات عن طريق إزالة المعلومات غير الضرورية أو الأقل أهمية.

تعد طرق الضغط Lempel-Ziv (LZ) من بين الخوارزميات الأكثر شيوعًا للتخزين غير المفقود. في منتصف الثمانينيات ، بعد عمل تيري ويلش ، أصبحت خوارزمية ليمبل-زيف-ويلش (LZW) بسرعة الطريقة المفضلة لمعظم أنظمة الضغط ذات الأغراض العامة. يتم استخدام LZW في صور-g.webp

نحن نستخدم باستمرار البيانات المضغوطة لأقراص DVD وتدفق فيديو MPEG وصوت MP3 ورسومات JPEG وملفات ZIP وكرات القطران المضغوطة وما إلى ذلك.

كشف الأخطاء وتصحيحها (إضافة التكرار المفيد)

يعد اكتشاف الأخطاء وتصحيحها أو التحكم في الأخطاء من الأساليب التي تتيح التسليم الموثوق به للبيانات الرقمية عبر قنوات اتصال غير موثوقة. تخضع العديد من قنوات الاتصال لضوضاء القناة ، وبالتالي قد تحدث أخطاء أثناء الإرسال من المصدر إلى المستقبل. كشف الخطأ هو اكتشاف الأخطاء التي تسببها الضوضاء أو الانحرافات الأخرى أثناء الإرسال من المرسل إلى المستقبل. تصحيح الأخطاء هو اكتشاف الأخطاء وإعادة بناء البيانات الأصلية الخالية من الأخطاء.

يتم إجراء اكتشاف الأخطاء ببساطة باستخدام تكرار الإرسال أو بتات التكافؤ أو المجموع الاختباري أو وظائف CRC أو وظائف التجزئة. يمكن اكتشاف خطأ في الإرسال (ولكن لا يتم تصحيحه عادةً) بواسطة جهاز الاستقبال الذي يمكنه بعد ذلك طلب إعادة إرسال البيانات.

تستخدم أكواد تصحيح الأخطاء (ECC) للتحكم في الأخطاء في البيانات عبر قنوات اتصال غير موثوقة أو مزعجة. الفكرة المركزية هي أن المرسل يشفر الرسالة بمعلومات زائدة عن الحاجة في شكل ECC. يسمح التكرار للمستقبل باكتشاف عدد محدود من الأخطاء التي قد تحدث في أي مكان في الرسالة ، وغالبًا ما يتم تصحيح هذه الأخطاء دون إعادة الإرسال. مثال مبسط على ECC هو إرسال كل بتة بيانات 3 مرات ، والتي تُعرف باسم رمز التكرار (3 ، 1). على الرغم من إرسال 0 أو 0 أو 0 أو 1 أو 1 أو 1 فقط ، يمكن للأخطاء داخل القناة الصاخبة أن تقدم أيًا من ثماني قيم ممكنة (ثلاث بتات) إلى المستقبل. يسمح هذا بتصحيح خطأ في أي من العينات الثلاثة من خلال "تصويت الأغلبية" أو "التصويت الديمقراطي". وبالتالي ، فإن قدرة التصحيح الخاصة بـ ECC تقوم بتصحيح بتة خطأ واحدة في كل ثلاثة توائم يتم إرسالها. على الرغم من سهولة تنفيذه واستخدامه على نطاق واسع ، فإن هذا التكرار المعياري الثلاثي يعتبر غير فعال نسبيًا في رعاية الطفولة المبكرة. عادةً ما تقوم أكواد ECC الأفضل بفحص العشرات الأخيرة أو حتى المئات الأخيرة من البتات المستلمة سابقًا لتحديد كيفية فك تشفير مجموعة البت الصغيرة الحالية.

تستخدم جميع الرموز الشريطية ثنائية الأبعاد تقريبًا مثل رموز QR و PDF-417 و MaxiCode و Datamatrix و Aztec Code Reed - Solomon ECC للسماح بالقراءة الصحيحة حتى في حالة تلف جزء من الرمز الشريطي.

التشفير

تم تصميم تشفير التشفير حول افتراضات الصلابة الحسابية. من الصعب كسر خوارزميات التشفير هذه عن قصد (بالمعنى العملي) من قبل أي خصم. من الممكن نظريًا كسر مثل هذا النظام ، لكن من غير الممكن القيام بذلك بأي وسيلة عملية معروفة. لذلك توصف هذه المخططات بأنها آمنة حسابيًا. توجد مخططات آمنة نظريًا للمعلومات لا يمكن إثباتها حتى مع قوة حوسبة غير محدودة ، مثل لوحة المرة الواحدة ، ولكن هذه المخططات أكثر صعوبة في الممارسة العملية من أفضل الآليات القابلة للكسر نظريًا ولكنها آمنة من الناحية الحسابية.

يعتمد تشفير التشفير التقليدي على تشفير التحويل ، والذي يعيد ترتيب الحروف في الرسالة (على سبيل المثال ، "hello world" تصبح "ehlol owrdl" في مخطط إعادة ترتيب بسيط للغاية) ، وأصفار الاستبدال ، التي تحل بشكل منهجي محل الحروف أو مجموعات من أحرف بها أحرف أو مجموعات أحرف أخرى (على سبيل المثال ، "يطير في الحال" تصبح "gmz bu podf" باستبدال كل حرف بالحرف الذي يليه في الأبجدية اللاتينية). النسخ البسيطة من أي منهما لم تقدم أبدًا الكثير من السرية من الخصوم المغامرين. كان تشفير الاستبدال المبكر هو تشفير قيصر ، حيث تم استبدال كل حرف في النص العادي بحرف عدد ثابت من المواضع أسفل الأبجدية. ROT13 عبارة عن تشفير بسيط لاستبدال الحروف يستبدل حرفًا بالحرف الثالث عشر بعده ، في الأبجدية. إنها حالة خاصة لشفرات قيصر. جربه هنا!

الخطوة 2: رموز QR

تعد رموز QR (ويكيبيديا) أو "رموز الاستجابة السريعة" نوعًا من المصفوفة أو الباركود ثنائي الأبعاد الذي تم تصميمه لأول مرة في عام 1994 لصناعة السيارات في اليابان. الرمز الشريطي عبارة عن ملصق ضوئي يمكن قراءته آليًا ويحتوي على معلومات حول العنصر الذي تم إرفاقه به. من الناحية العملية ، غالبًا ما تحتوي أكواد QR على بيانات لمحدد موقع أو معرف أو متتبع يشير إلى موقع ويب أو تطبيق. يستخدم رمز الاستجابة السريعة أربعة أوضاع ترميز قياسية (رقمية ، أبجدية رقمية ، بايت / ثنائي ، وكانجي) لتخزين البيانات بكفاءة.

أصبح نظام الاستجابة السريعة شائعًا خارج صناعة السيارات نظرًا لسرعة قراءته وقدرته التخزينية الأكبر مقارنةً بأكواد UPC القياسية. تشمل التطبيقات تتبع المنتج وتحديد العناصر وتتبع الوقت وإدارة المستندات والتسويق العام. يتكون رمز الاستجابة السريعة من مربعات سوداء مرتبة في شبكة مربعة على خلفية بيضاء ، والتي يمكن قراءتها بواسطة جهاز تصوير مثل الكاميرا ، ومعالجتها باستخدام تصحيح الخطأ Reed-Solomon حتى يمكن تفسير الصورة بشكل مناسب. ثم يتم استخراج البيانات المطلوبة من الأنماط الموجودة في كل من المكونات الأفقية والرأسية للصورة.

عادةً ما تقرأ الهواتف الذكية الحديثة رموز QR تلقائيًا (والرموز الشريطية الأخرى). ما عليك سوى فتح تطبيق الكاميرا ، وتوجيه الكاميرا إلى الرمز الشريطي وانتظر ثانية أو ثانيتين حتى يشير تطبيق الكاميرا إلى أنه قد تم قفله في الرمز الشريطي. سيعرض التطبيق أحيانًا محتويات الرمز الشريطي على الفور ، ولكن عادةً ما يتطلب التطبيق تحديد إشعار الرمز الشريطي لعرض أي معلومات تم استخراجها من الرمز الشريطي. خلال شهر يونيو 2011 ، قام 14 مليون مستخدم أمريكي للهاتف المحمول بمسح رمز الاستجابة السريعة أو الرمز الشريطي.

هل استخدمت هاتفك الذكي لقراءة الرسائل المشفرة على السطح الخارجي لـ HackerBox 0058؟

فيديو مثير للاهتمام: هل يمكنك تضمين لعبة كاملة في رمز الاستجابة السريعة؟

قد تتذكر أجهزة ضبط الوقت القديمة شريط Cauzin Softstrip من مجلات الكمبيوتر في الثمانينيات. (فيديو تجريبي)

الخطوة 3: Arduino Pro Micro 3.3V 8MHz

يعتمد Arduino Pro Micro على متحكم ATmega32U4 الذي يحتوي على واجهة USB مدمجة. هذا يعني أنه لا يوجد FTDI أو PL2303 أو CH340 أو أي شريحة أخرى تعمل كوسيط بين جهاز الكمبيوتر الخاص بك ووحدة التحكم الدقيقة في Arduino.

نقترح أولاً اختبار Pro Micro دون لحام المسامير في مكانها. يمكنك إجراء التكوين الأساسي والاختبار دون استخدام دبابيس الرأس. أيضًا ، يؤدي تأخير اللحام إلى الوحدة النمطية إلى تقليل متغير واحد للتصحيح إذا واجهت أي مضاعفات.

إذا لم يكن لديك Arduino IDE مثبتًا على جهاز الكمبيوتر الخاص بك ، فابدأ بتنزيل نموذج IDE arduino.cc. تحذير: تأكد من تحديد الإصدار 3.3 فولت ضمن الأدوات> المعالج قبل برمجة Pro Micro. سيعمل الحصول على هذه المجموعة لـ 5V مرة واحدة وبعد ذلك سيظهر أن الجهاز لا يتصل أبدًا بجهاز الكمبيوتر الخاص بك حتى تتبع إرشادات "إعادة التعيين إلى Bootloader" في الدليل الذي تمت مناقشته أدناه ، والذي قد يكون صعبًا بعض الشيء.

يحتوي Sparkfun على دليل Pro Micro Hookup رائع. يحتوي دليل Hookup على نظرة عامة مفصلة على لوحة Pro Micro ثم قسم لـ "التثبيت: Windows" وقسم لـ "التثبيت: Mac و Linux". اتبع الإرشادات الموجودة في الإصدار المناسب من إرشادات التثبيت هذه من أجل تهيئة Arduino IDE الخاص بك لدعم Pro Micro. عادة ما نبدأ العمل مع لوحة Arduino عن طريق تحميل و / أو تعديل رسم Blink القياسي. ومع ذلك ، لا يشتمل Pro Micro على مؤشر LED المعتاد على السن 13. لحسن الحظ ، يمكننا التحكم في مصابيح RX / TX LED. قدمت Sparkfun رسمًا صغيرًا أنيقًا لتوضيح كيفية القيام بذلك. يوجد هذا في قسم دليل Hookup بعنوان ، "مثال 1: Blinkies!" تحقق من أنه يمكنك ترجمة وبرمجة هذا Blinkies! مثال على Pro Micro قبل المضي قدمًا.

بمجرد أن يبدو أن كل شيء يعمل على برمجة Pro Micro ، فقد حان الوقت لتلحيم دبابيس الرأس في الوحدة بعناية. بعد اللحام ، اختبر اللوحة بعناية مرة أخرى.

لمعلوماتك: بفضل جهاز الإرسال والاستقبال USB المدمج الخاص به ، يمكن استخدام Pro Micro بسهولة لمحاكاة جهاز واجهة بشرية (HID) مثل لوحة المفاتيح أو الماوس ، واللعب بالحقن بضغطة زر.

الخطوة 4: رموز QR على شاشة LCD بالألوان الكاملة

تتميز شاشة LCD بحجم 128 × 160 بكسل بالألوان الكاملة ويبلغ مقاسها 1.8 بوصة قطريًا. يمكن توصيل شريحة برنامج التشغيل ST7735S (ورقة البيانات) من أي متحكم تقريبًا باستخدام ناقل Serial Peripheral Interface (SPI). تم تحديد الواجهة للإشارة 3.3 فولت ومصدر الطاقة.

يمكن توصيل وحدة LCD مباشرة بـ 3.3V Pro Micro باستخدام 7 أسلاك FF Jumper Wires:

LCD ---- Pro Micro

GND ---- GND VCC ---- VCC SCL ---- 15 SDA ---- 16 RES ---- 9 DC ----- 8 CS ----- 10 BL ----- لا يوجد اتصال

يسمح تعيين الدبوس المحدد لأمثلة المكتبة بالعمل بشكل افتراضي.

يمكن العثور على المكتبة المسماة "Adafruit ST7735 و ST7789" في Arduino IDE باستخدام أدوات القائمة> إدارة المكتبات. أثناء التثبيت ، سيقترح مدير المكتبة عددًا قليلاً من المكتبات التابعة التي تتوافق مع تلك المكتبة. اسمح لها بتثبيت هؤلاء أيضًا.

بمجرد تثبيت هذه المكتبة ، افتح الملفات> أمثلة> مكتبة Adafruit ST7735 و ST7789> Graphicstest

تجميع وتحميل Graphicstest. سيُنشئ عرضًا رسوميًا على شاشة LCD ، ولكن مع بعض الصفوف والأعمدة من "وحدات البكسل الصاخبة" على حافة الشاشة.

يمكن إصلاح هذه "البكسلات الصاخبة" عن طريق تغيير وظيفة TFT init المستخدمة بالقرب من أعلى وظيفة الإعداد (الفراغ).

التعليق خارج سطر التعليمات البرمجية:

tft.initR (INITR_BLACKTAB) ،

وأزل التعليق على السطر بضع سطرين لأسفل:

tft.initR (INITR_GREENTAB) ،

أعد برمجة العرض التوضيحي ويجب أن يبدو كل شيء جيدًا.

الآن يمكننا استخدام شاشة LCD لعرض رموز QR

ارجع إلى قائمة أدوات Arduino IDE> إدارة المكتبات.

تحديد موقع وتثبيت مكتبة QRCode.

قم بتنزيل رسم QR_TFT.ino المرفق هنا.

قم بتجميع وبرمجة QR_TFT في ProMicro ومعرفة ما إذا كان يمكنك استخدام تطبيق كاميرا هاتفك لقراءة رمز الاستجابة السريعة الذي تم إنشاؤه على شاشة LCD.

بعض المشاريع التي تستخدم توليد QR Code للإلهام

صلاحية التحكم صلاحية الدخول

ساعة QR

الخطوة 5: الكابلات المرنة المسطحة

الكابلات المرنة المسطحة (FFC) هي أي نوع من الكابلات الكهربائية التي تكون مسطحة ومرنة ، مع موصلات صلبة مسطحة. إن FFC عبارة عن كبل يتكون من ، أو يشبه ، دائرة مطبوعة مرنة (FPC). يتم استخدام المصطلحين FPC و FFC أحيانًا بالتبادل. تشير هذه المصطلحات عمومًا إلى كبل مسطح رفيع للغاية غالبًا ما يوجد في التطبيقات الإلكترونية عالية الكثافة مثل أجهزة الكمبيوتر المحمولة والهواتف المحمولة. وهي عبارة عن شكل مصغر من كبل الشريط الذي يتكون عادة من قاعدة فيلم بلاستيكية مسطحة ومرنة ، مع العديد من الموصلات المعدنية المسطحة الملتصقة بسطح واحد.

تأتي FFCs في مجموعة متنوعة من ملاعب الدبوس مع 1.0 مم و 0.5 مم كخيارين شائعين. تحتوي لوحة اندلاع FPC المضمنة على آثار لكل من هاتين المرحلتين ، واحدة على كل جانب من جوانب ثنائي الفينيل متعدد الكلور. يتم استخدام جانب واحد فقط من ثنائي الفينيل متعدد الكلور اعتمادًا على درجة الصوت المرغوبة ، 0.5 مم في هذه الحالة. تأكد من استخدام ترقيم دبوس الرأس المطبوع على نفس جانب 0.5 مم من لوحة الدوائر المطبوعة. لا يتطابق ترقيم الدبوس على الجانب 1.0 مم ويتم استخدامه لتطبيق مختلف.

موصلات FFC الموجودة على كل من الفاصل وماسح الباركود هي موصلات ZIF (قوة إدخال صفرية). هذا يعني أن موصلات ZIF بها منزلق ميكانيكي مفتوح قبل إدخال FFC ثم يتم تثبيته بإغلاقه لإحكام الموصل على FFC دون وضع وإدخال قوة على الكبل نفسه. شيئين مهمين يجب ملاحظتهما حول موصلات ZIF هذه:

1. كلاهما "جهة اتصال سفلية" مما يعني أن نقاط التلامس المعدنية الموجودة على FFC يجب أن تكون متجهة لأسفل (باتجاه ثنائي الفينيل متعدد الكلور) عند إدخالها.

2. المنزلق المفصلي على الكسر موجود في مقدمة الموصل. هذا يعني أن FFC سوف يمر أسفل / عبر شريط التمرير المفصلي.في المقابل ، يوجد شريط التمرير المفصلي على الماسح الضوئي للرمز الشريطي في الجزء الخلفي من الموصل. هذا يعني أن FFC ستدخل موصل ZIF من الجانب الآخر وليس من خلال شريط التمرير المفصلي.

ضع في اعتبارك أن الأنواع الأخرى من موصلات FFC / FPC ZIF بها منزلقات جانبية بدلاً من المنزلقات المفصلية التي لدينا هنا. بدلاً من المفصلات لأعلى ولأسفل ، تنزلق المنزلقات الجانبية للداخل والخارج داخل مستوى الموصل. انظر دائمًا بعناية قبل استخدام نوع جديد من موصل ZIF أولاً. فهي صغيرة جدًا ويمكن أن تتضرر بسهولة إذا تم إجبارها على الخروج من نطاقها أو مستوى حركتها المقصود.

الخطوة 6: ماسح الباركود

بمجرد توصيل ماسح الباركود وكسر FPC بواسطة الكبل المرن المسطح (FFC) ، يمكن استخدام خمسة أسلاك توصيل أنثى لتوصيل PCB المنفصل بـ Arduino Pro Micro:

FPC ---- Pro Micro

3 ------ GND 2 ------ VCC 12 ----- 7 4 ------ 8 5 ------ 9

بمجرد الاتصال ، قم ببرمجة شريط الرسم التخطيطي في Pro Micro ، وافتح Serial Monitor ، وافحص كل الأشياء! قد يكون من المفاجئ عدد الأشياء الموجودة حول منازلنا ومكاتبنا التي تحتوي على رموز شريطية عليها. قد تعرف حتى شخصًا ما لديه وشم الباركود.

يحتوي دليل ماسح الباركود المرفق على أكواد يمكن مسحها ضوئيًا لتكوين المعالج المضمن في الماسح الضوئي.

الخطوة 7: هاك الكوكب

نأمل أن تستمتع بمغامرة HackerBox لهذا الشهر في الإلكترونيات وتكنولوجيا الكمبيوتر. تواصل وشارك نجاحك في التعليقات أدناه أو في وسائل التواصل الاجتماعي الأخرى. تذكر أيضًا أنه يمكنك إرسال بريد إلكتروني إلى [email protected] في أي وقت إذا كان لديك سؤال أو كنت بحاجة إلى بعض المساعدة.

ماذا بعد؟ انضم للثوره. عيش HackLife. احصل على صندوق رائع من المعدات القابلة للاختراق يتم تسليمها مباشرة إلى صندوق البريد الخاص بك كل شهر. تصفح إلى HackerBoxes.com واشترك في اشتراكك الشهري في HackerBox.

موصى به:

تجارب عشوائية لمحرك DC على محرك PWM + استكشاف أخطاء جهاز التشفير: 4 خطوات

تجارب PWM العشوائية لمحرك DC + استكشاف أخطاء جهاز التشفير: غالبًا ما تكون نفايات شخص ما كنزًا لشخص آخر ، وكانت هذه إحدى تلك اللحظات بالنسبة لي. إذا كنت تتابعني ، فمن المحتمل أنك تعلم أنني قمت بمشروع ضخم لإنشاء طابعة ثلاثية الأبعاد باستخدام الحاسب الآلي من الخردة. كانت تلك القطع

زر التشفير الدوار: 6 خطوات

زر التشفير الدوار: هذا هو جهاز تحكم عن بعد دوار يعتمد على جهاز تشفير دوار. تتميز بالمميزات التالية: تعمل البطارية باستهلاك تيار منخفض للغاية عند التنشيط ، التنشيط التلقائي عند تدوير التحكم ، النوم التلقائي بعد فترة من عدم النشاط ، تكوين

المؤقت مع جهاز التشفير Arduino و Rotary Encoder: 5 خطوات

Timer with Arduino and Rotary Encoder: المؤقت هو أداة تستخدم غالبًا في كل من الأنشطة الصناعية والمنزلية ، هذا التجميع رخيص وسهل الصنع ، كما أنه متعدد الاستخدامات للغاية ، حيث يمكنه تحميل برنامج يتم اختياره وفقًا للاحتياجات. هناك عدة برامج كتبت بواسطتي لأردوي

استبدال جهاز التشفير الدوار ISDT Q6: 4 خطوات

ISDT Q6 Rotary Encoder Replacement: هذا البرنامج التعليمي هو لمساعدة الأشخاص الذين تحولت برامج تشفير Q6 إلى sh * t بمرور الوقت غير قابلة للاستخدام الآن. بدأت عملي في التمرير في اتجاهات عشوائية وغير منتظمة ، وحتى بعد إعادة تدفق مفاصل اللحام وتنظيف جهاز التشفير بالكحول ، كان لا يزال يعاني

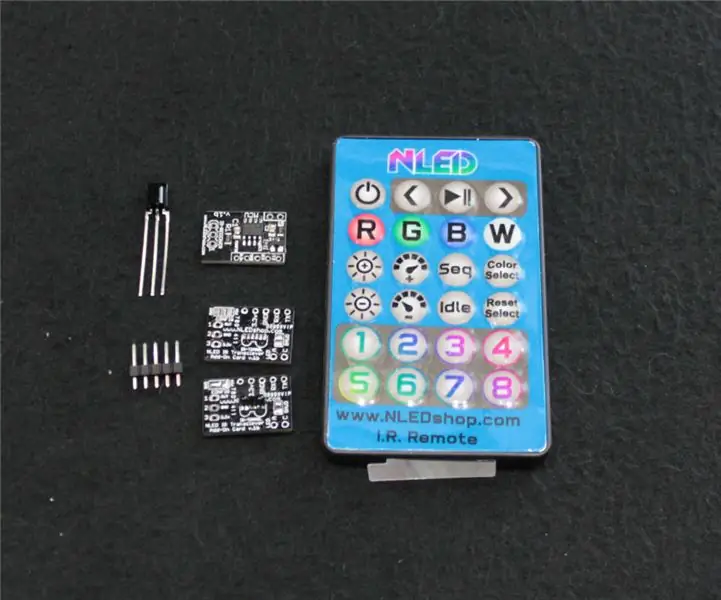

لوحة فك التشفير وفك التشفير لبروتوكول NEC بالأشعة تحت الحمراء: 5 خطوات

لوحة فك التشفير وفك الشفرة لبروتوكول NEC بالأشعة تحت الحمراء: يستقبل إشارة NEC IR معدلة أو مُزالة التشكيل الخام ويحولها إلى وحدات بايت يتم إرسالها من المنفذ التسلسلي. يمكن تحديد معدل البث بالباود التسلسلي من سرعتين افتراضيتين. ينقل وضع الاستخدام الافتراضي تسلسل أوامر مع بايت تأطير