جدول المحتويات:

- مؤلف John Day day@howwhatproduce.com.

- Public 2024-01-30 07:37.

- آخر تعديل 2025-01-23 12:53.

هل سئمت من تنصت أجهزتك "الذكية" عليك؟ إذن ، فإن مجموعة أدوات اختراق المراقبة هذه تناسبك!

HacKIT عبارة عن مجموعة أدوات صلبة للخصوصية المدنية منخفضة إلى عالية التقنية لإعادة تصميم واختراق واستعادة Amazon Echo و Google Home و Apple Siri. الأجهزة الصوتية مزودة بأجهزة مطبوعة ثلاثية الأبعاد "قابلة للارتداء" ودائرة توليد الصوت التي تشوش وتخلط بين خوارزميات التعرف على الكلام.

يستخدم التصميم المضاربة كشكل من أشكال المقاومة المدنية لتمكين الصانعين في جميع أنحاء العالم لتخريب هيمنة رأسمالية المراقبة. إنه يضع علامة تعجب على المراقبة ويكشف إلى أي مدى تفوقت علينا أجهزتنا "الذكية".

آمل أن تكون هذه مجموعة أدوات لصنع / إنشاء / ابتكار تقنيات ومستقبل محوره الإنسانية. استمتع!

اللوازم

قم بتنزيل نماذج CAD للأجهزة المطبوعة ثلاثية الأبعاد "القابلة للارتداء" وعينات الصوت هنا.

الخطوة 1: (الطريقة رقم 1) اختراق اللمس

يأتي HacKIT بثلاث طرق للقرصنة لتلبية احتياجات مجموعة واسعة من الصانعين. الاختراق اللمسي هو طريقة منخفضة أو معدومة للتكنولوجيا لكتم صوت Alexa وإسكاته.

المواد: صلصال ناعم ، رغوة مطاطية ، قماش نحاسي

كيفية الاستخدام: كما هو موضح في الصور أعلاه ، استخدم المواد لتغطية ميكروفونات الأجهزة الصوتية الخاصة بك

النتائج: التسجيل الصوتي مكتوم وكتم الصوت

الخطوة 2: (الطريقة رقم 2) الاختراق الخوارزمي

يهدف هذا الاختراق إلى تغذية خوارزميات التعرف على الكلام في Alexa و Google و Siri ببيانات مزيفة لتعطيل قدراتهم على إنشاء ملف تعريف مستخدم مستهدف. يتم تشغيل حلقات الصوت عند تكرار تشغيل التعرف على البيانات الخاطئة. تتضمن بعض عينات الصوت الضوضاء البيضاء xx

المواد: لوحة صوت Adafruit Audio FX (16 ميجابايت) ، مكبرا صوت صغيران ، بطارية وشاحن ليبو ، مفتاح تبديل ، ملفات صوتية ، أجهزة قابلة للارتداء مطبوعة بتقنية ثلاثية الأبعاد

كيف تستعمل:

الخطوة 1: قم بتنزيل الملفات الصوتية ونقلها إلى بموجه الصوت

الخطوة الثانية: تنزيل ملفات CAD وأجهزة قابلة للارتداء بطباعة ثلاثية الأبعاد

الخطوة 3: مكبرات الصوت اللحام ومنفذ شحن البطارية والتبديل إلى لوحة الصوت

الخطوة 4: قم بتجميع الدائرة باستخدام الأجهزة القابلة للارتداء ثلاثية الأبعاد ، وقد انتهيت!

النتائج: لا تستطيع خوارزميات التعرف على الكلام تطوير ملف تعريف المستخدم الخاص بك بدقة ، وحماية هويتك وخصوصيتك

الخطوة 3: (الطريقة رقم 3) التعتيم هاك

توفر الطريقة رقم 3 للصانعين مزيدًا من المرونة في خصوصية الاختراق الخاص بهم. بينما تقوم خوارزمية Hack بتشغيل حلقات صوتية مسموعة ، فإن اختراق التشويش يسمح باستخدام الترددات فوق الصوتية فوق نطاق السمع البشري للتشويش على التسجيلات الصوتية لـ Alexa و Google و Siri. لذلك ، قمت بتضمين PCB أنا صممته وصنعته. يمكن للمصنعين أيضًا بناء عمل بيورن لتخصيص كلمات الاستيقاظ وتقليل المحفزات الخاطئة. يسمح Project Alias أيضًا للمستخدمين بإلغاء تنشيط الضوضاء البيضاء باستخدام كلمات التنبيه.

المواد: PCB للترددات فوق الصوتية ، ATtiny45 ، مضخم صوت من الفئة D ، Raspberry Pi (اختياري) ، مكبرا صوت مصغران ، بطارية وشاحن ليبو ، مفتاح ، أجهزة قابلة للارتداء مطبوعة ثلاثية الأبعاد ، كود Arduino لبرمجة ATtiny45

كيفية استخدام (التردد فوق الصوتي):

الخطوة 1: قم بتنزيل ملف Eagle PCB وأرسله للتصنيع

الخطوة 2: قم بتنزيل كود Arduino وبرنامج ATtiny45

الخطوة 3: تنزيل ملفات CAD وأجهزة قابلة للارتداء بطباعة ثلاثية الأبعاد

الخطوة 4: مكبرات الصوت اللحام ومنفذ شحن البطارية والتبديل إلى PCB

الخطوة 5: قم بتجميع الدوائر باستخدام الأجهزة القابلة للارتداء ثلاثية الأبعاد ، وقد انتهيت!

كيفية استخدام (Project Alias): راجع وثائق Bjorn هنا

النتائج: تم تعتيم ميكروفونات Amazon Echo و Google Home بترددات ضوضاء فوق صوتية / بيضاء تمنع أي تسجيل صوتي غير مبرر عندما لا يستخدم المستخدم أجهزته بنشاط. يوفر للمستخدمين الوظائف العملية للمساعد الصوتي مع حماية خصوصية المستخدم أيضًا!

الخطوة 4: هاك أواي

هذا المشروع ليس سوى واحدة من حالات عديدة لمقاومة وتخريب المراقبة في عصر رأسمالية المراقبة. يلعب المصممون والمصنعون والتقنيون دورًا أخلاقيًا في تفكيك وكشف الصندوق الأسود للمراقبة. آمل أن يقوم المتسللون في المستقبل بتكرار هذا العمل وإضافته وتحريره والبناء عليه.

"هل يمكن للتصميم التأملي أن يأخذ دورًا اجتماعيًا وربما سياسيًا ، ويجمع بين الشاعرية والنقدية والتقدمية من خلال تطبيق التفكير الخيالي المفرط على القضايا واسعة النطاق بجدية؟" - كل شيء تأملي: التصميم والخيال والأحلام الاجتماعية (دن ورابي ، 2013)

موصى به:

سماعة بلوتوث محمولة - مجموعة MKBoom DIY: 5 خطوات (بالصور)

سماعة بلوتوث محمولة | مجموعة MKBoom DIY: مرحبًا بالجميع! من الجيد أن أعود بمشروع مكبر صوت آخر بعد استراحة طويلة. نظرًا لأن معظم تصميماتي تتطلب عددًا قليلاً من الأدوات لإكمالها ، فقد قررت هذه المرة إنشاء مكبر صوت محمول باستخدام مجموعة يمكنك شراؤها بسهولة. اعتقدت انه

مجموعة تحويل الآلة الكاتبة USB: 9 خطوات (بالصور)

مجموعة تحويل الآلة الكاتبة USB: هناك شيء سحري للغاية حول الكتابة على تلك الآلات الكاتبة اليدوية للمدرسة القديمة. من المفاجئة المرضية للمفاتيح المحملة بنابض ، إلى بريق لمسات الكروم المصقولة ، إلى العلامات الواضحة على الصفحة المطبوعة ، فإن الآلات الكاتبة تصنع

مراجعة مجموعة Elegoo Super Started Kit Uno R3: 4 خطوات

Elegoo Super Started Kit Uno R3 مراجعة: منذ بضعة أيام ، أرسل إليجو مجموعة Super Starter Kit هذه للاختبار. لذا ، دعونا نرى ما بداخله. عند فتح هذه الحقيبة المدمجة يمكننا رؤية الكثير من الأشياء. يوجد على الغلاف فهرس بكل المكونات. في الداخل لدينا بطاقة شكر بها جميع

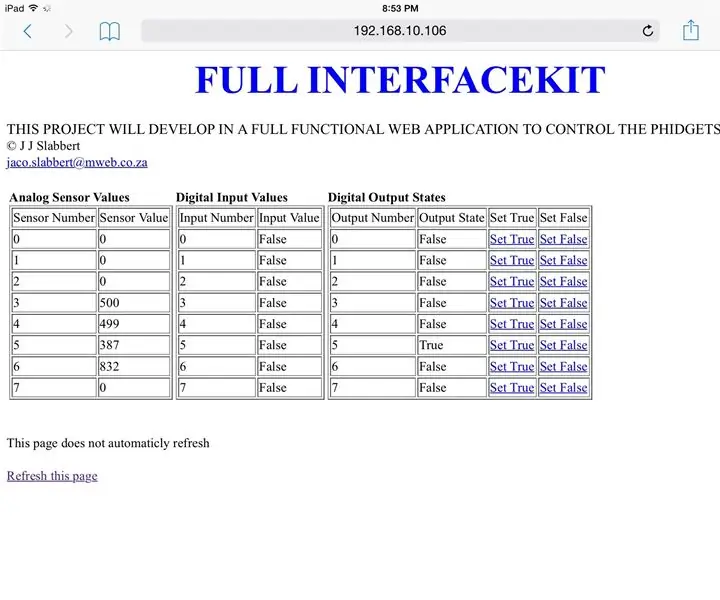

مجموعة واجهة ويب Python الكاملة لـ PhidgetSBC3: 6 خطوات

مجموعة واجهة ويب Python الكاملة لـ PhidgetSBC3: لوحة PhidgetSBC3 عبارة عن كمبيوتر لوحي واحد يعمل بكامل طاقته ويعمل بنظام Debain Linux. إنه مشابه لـ Raspberry Pi ، ولكنه يحتوي على 8 مدخلات مستشعر تناظري و 8 مدخلات رقمية و 8 مخرجات رقمية. يأتي مزودًا بخادم ويب وتطبيق ويب للمشاركة

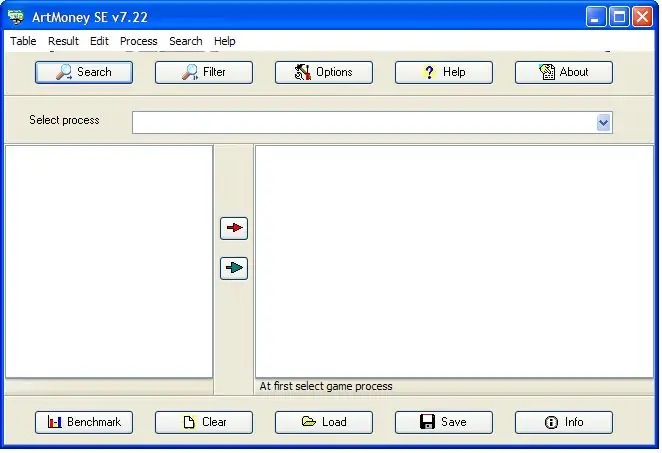

استخدام Artmoney لاختراق الألعاب: 8 خطوات

استخدام Artmoney to Hack Games: تعرف على كيفية اختراق الألعاب باستخدام ماسح الذاكرة artmoney في هذا الدليل