جدول المحتويات:

- مؤلف John Day day@howwhatproduce.com.

- Public 2024-01-30 07:41.

- آخر تعديل 2025-01-23 12:54.

في Instructable ، سأوضح لك كيفية حماية جهاز كمبيوتر Macintosh الخاص بك من اللصوص. على الرغم من أن هذه التقنيات ليست فعالة بنسبة 100٪ ، إلا أنها ستحسن فرصك في استعادة جهاز Mac الخاص بك من خلال عامل لا نهائي … السبب في أنني أقول هذا هو أنه بدون أي من هذه التقنيات ، لن يكون لديك فرصة لاستعادته.

قبل أسبوعين ، شاهدت حلقة Dateline NBC التي غطت سرقات iPod وكيف تم القبض على اللصوص. جعلني أتساءل كيف يمكنني حماية جهاز iPod وأجهزة الكمبيوتر الخاصة بي. كشفت بعض المعرفة السابقة والبحث على الإنترنت عن بعض التقنيات الرائعة. لسوء الحظ ، لا شيء لجهاز iPod باستثناء طريقة تسجيل الرقم التسلسلي. أنا متأكد من أن هناك تقنيات مماثلة يمكن استخدامها على أجهزة Windows و Linux ، لكنني لا أملكها. أرحب بشخص آخر لنشر تعليمات مماثلة لتلك الأجهزة. ليس لدي أي ارتباطات مع أي من البرامج المذكورة هنا ، باستثناء أنني عميل سعيد ودفع.

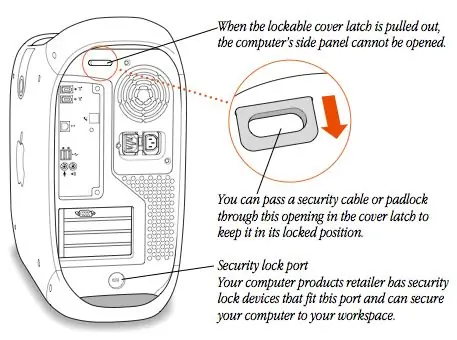

الخطوة 1: قفلها …

ربما تكون هذه واحدة من أبسط التقنيات وأكثرها تجاهلًا! يتضمن كل جهاز Mac تم تصميمه على الإطلاق فتحة خاصة في العلبة مخصصة حصريًا لتوصيل الكمبيوتر بمكتبك. الكابلات متاحة بسهولة من العديد من المصادر وسهلة التركيب. في العديد من أجهزة Mac المكتبية ، يوجد مزلاج إضافي قابل للقفل لمنع فتح اللوحة الجانبية.

استخدم هذه الميزة إذا كنت لا تذهب إلى أي مكان مع جهاز Mac الخاص بك. من المحتمل أن يستسلم المتسلل بسرعة ويأخذ تلفزيونك بدلاً من ذلك.

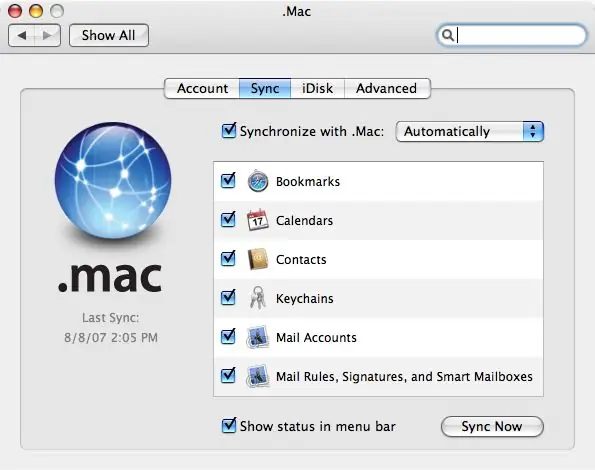

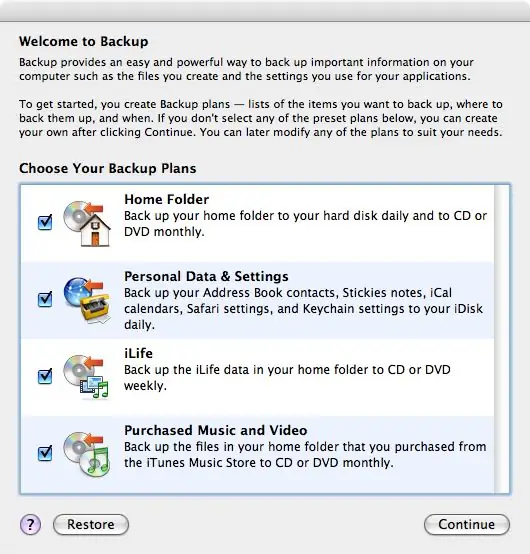

الخطوة 2: عمل نسخة احتياطية

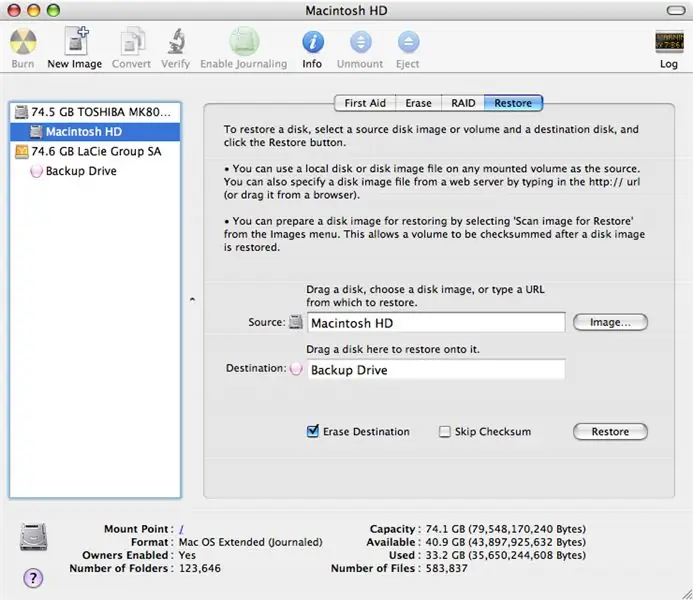

لا أستطيع أن أؤكد أن هذا قوي بما فيه الكفاية! قم بعمل نسخة احتياطية من بياناتك! بغض النظر عن الاحتياطات التي تتخذها ، فهناك دائمًا احتمال ألا تستعيدها أو إذا قمت بذلك ، فسيكون محرك الأقراص محمصًا. هناك العديد من التقنيات والمستويات التي يمكنك نسخها احتياطيًا. أبسط ، وفي رأيي الأكثر فائدة هو الحصول على حساب Dot Mac واستخدام ميزة المزامنة جنبًا إلى جنب مع أداة النسخ الاحتياطي من Apple. تحتفظ المزامنة مع Dot Mac بنسخة من جميع إشاراتك المرجعية من Safari و Calanders من iCal وجهات الاتصال من دفتر العناوين وسلاسل المفاتيح ومعلومات حساب البريد على iDisk. يمكن الحفاظ على هذا صحيحًا مع جميع أجهزة Mac الخاصة بك أيضًا! سيعمل النسخ الاحتياطي على نسخ جميع إعداداتك الشخصية احتياطيًا إلى iDisk يوميًا ويتبع فوجًا أسبوعيًا لنسخ بياناتك الأخرى احتياطيًا على قرص مضغوط أو قرص DVD. تمت ترقية iDisk مؤخرًا إلى مساحة 10 جيجابايت. تستحق 99 دولارًا أمريكيًا (منخفضة تصل إلى 70 دولارًا على Amazon أو eBay). تستخدم تقنية أخرى محرك أقراص خارجي وأداة قرص. هذا يجعل نسخة دقيقة وقابلة للتمهيد من القرص الصلب بأكمله. نظرًا لأنها صورة "شبح" دقيقة ، يتم الاحتفاظ بجميع تطبيقاتك وتفاصيل التسجيل المرتبطة بها. للقيام بذلك ، حدد موقع برنامج Disk Utility في مجلد الأدوات المساعدة بمجلد التطبيقات وقم بتشغيله. حدد محرك الأقراص الرئيسي ثم علامة التبويب استعادة. اسحب محرك الأقراص الرئيسي إلى حقل المصدر ومحرك النسخ الاحتياطي إلى حقل الوجهة. إذا كان محرك نسخ احتياطيًا كبيرًا حقًا ، فيمكنك بدلاً من ذلك إنشاء صورة قرص بنفس حجم محرك الأقراص الرئيسي واستخدامها للوجهة. إذا قمت بتحديد Erase Destination ، فسيكون لمحرك الأقراص نفس الاسم والرمز الخاصين بمحرك الأقراص الرئيسي أيضًا. سيؤدي عدم التحقق من ذلك إلى ترك كل ما هو موجود بالفعل على محرك الأقراص هذا سليمًا. هناك أيضًا تقنيات بديلة. بعض الثمن وبعضها مجاني. كلهم بخير. فقط تأكد من استخدامها!

الخطوة 3: حماية معلوماتك وملفاتك الشخصية

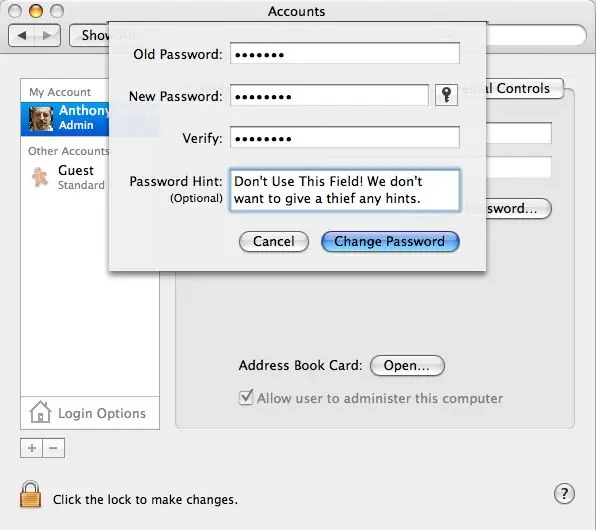

أولاً وقبل كل شيء ، قم بتعيين كلمة (كلمات) المرور الخاصة بالمسؤول على شيء لا يمكن تخمينه بسهولة. يجب أن يحتوي على رقم واحد على الأقل ومجموعة من الأحرف الكبيرة والصغيرة. هذه كلمة مرور تحتاج إلى استخدامها بشكل منتظم ، لذا يجب أن تكون شيئًا يمكنك تذكره.

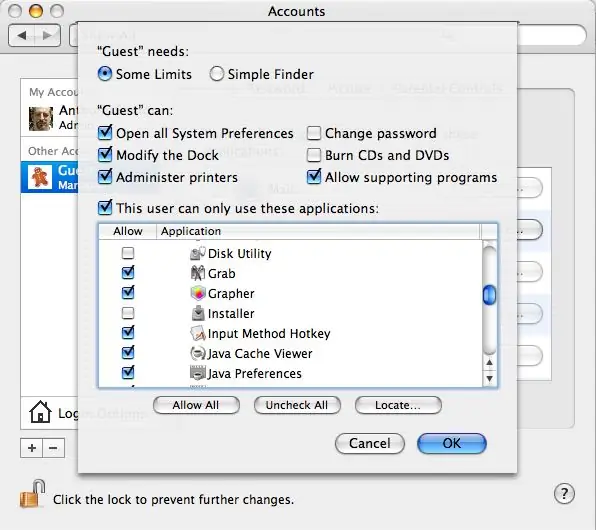

أحب اختيار عبارة وإنشاء اختصار لها. على سبيل المثال ، قد يختار المرء "أربع نقاط وسبع سنوات مضت" ، مما يؤدي إلى إنشاء الاختصار "4s & sYo." لا تستخدم هذه الكلمة على الرغم من … لا تستخدم كلمة المرور الأكثر شيوعًا ، "Catch22" أيضًا! الآن قم بإنشاء حساب "ضيف" جديد بدون حق الوصول الإداري وبدون كلمة مرور. هذا يزيل الحاجة إلى أن يحاول اللص جاهدًا الوصول إلى حساباتك الأخرى. باستخدام هذا الحساب ، يمكنهم الوصول إلى الإنترنت بالإضافة إلى ألعابك ، وهو ما سيذهبون إليه في البداية على الأرجح.

الخطوة 4: الآن ، ابقهم بعيدًا عن الأشياء المتغيرة …

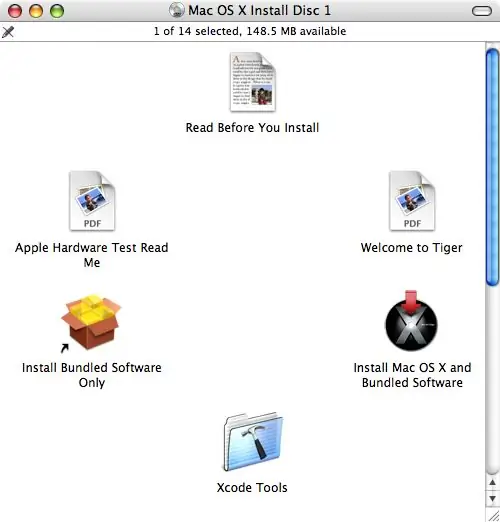

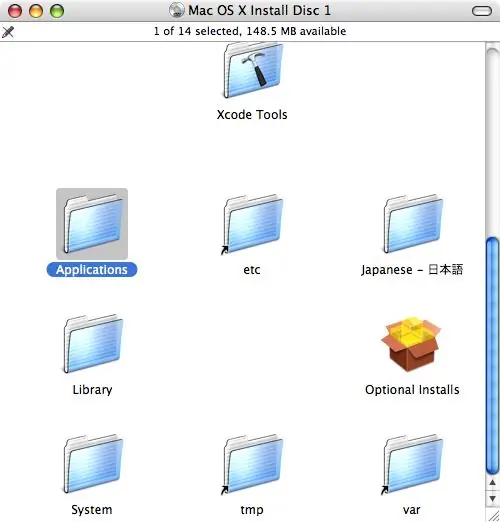

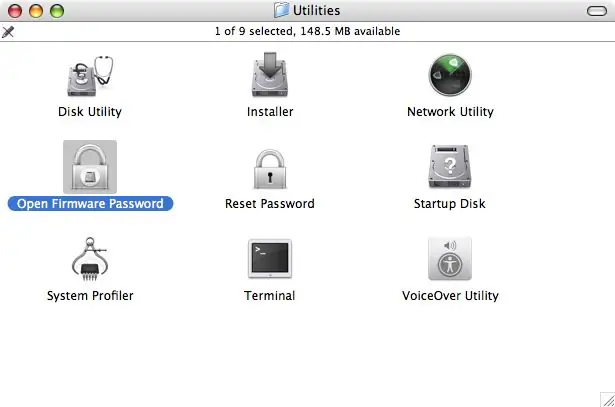

تزيل هذه العملية القدرة على محو أو استبدال محرك الأقراص الثابتة وكذلك منع التمهيد من محرك أقراص بديل أو قرص مضغوط. يمكن تجاوز ذلك من قبل مستخدم خبير Mac Tech أو Power ، لكن معظم اللصوص ليسوا أذكياء. لا ، لن أخبرك بكيفية تجاوزها وأطلب منك عدم نشر هذه المعلومات أيضًا. أدخل القرص المضغوط الأصلي لتثبيت Mac OS X. يمكن أن يكون هذا القرص المرفق مع جهاز Macintosh الخاص بك أو قرص تثبيت OS X أحدث ، قم بالتمرير لأسفل في نافذة القرص المضغوط وستجد مجلد التطبيقات. افتح هذا المجلد ثم افتح مجلد الأدوات المساعدة بداخله. ستجد هنا أداة مساعدة تسمى Open Firmware Password. لا تقم بنسخ هذه الأداة المساعدة إلى القرص الصلب الخاص بك! من المهم أن يكون متوفرًا فقط من القرص المضغوط. انطلق وانقر نقرًا مزدوجًا على التطبيق لفتحه ، واستخدم كلمة مرور فريدة هنا وقم بتخزينها في مكان آمن. ستحتاج إلى كلمة المرور هذه إذا احتجت في أي وقت إلى إعادة تثبيت OS X أو تحديثه باستخدام قرص مضغوط. ستحتاج أيضًا إلى ذلك إذا كنت تستخدم Boot Camp أو تحتاج إلى تثبيت تحديث للبرنامج الثابت. ملاحظة: بينما لا تستخدم أجهزة Mac الأحدث التي تستخدم معالجات Intel البرامج الثابتة المفتوحة ، لا تزال هذه الميزة موجودة في البرامج الثابتة لأجهزة الكمبيوتر.

الخطوة 5: استخدم جهاز التحكم عن بعد ومستشعر الحركة الخاص بجهاز Mac

تحتوي أجهزة كمبيوتر Mac المحمولة الأحدث ، بما في ذلك معظم Powerbook G4s و iBook G4s وجميع كتب Mac و Mac Book Pro ، على مستشعر حركة يقوم بإيقاف تشغيل محرك الأقراص الثابتة في حالة سقوط الكمبيوتر. كان هناك عدد من ناشري البرامج المشتركة الذين قاموا بإنشاء أدوات مساعدة لاستخدام هذا المستشعر كجهاز وقائي ، مما يؤدي إلى إطلاق إنذار إذا تم نقل الكمبيوتر ، وهذا فقط يحمي جهاز الكمبيوتر الخاص بك إذا كنت ضمن النطاق لإيقاف السرقة قبل أن تبدأ. الأداة التي أستخدمها تسمى TheftSensor. باستخدام هذه الأداة المساعدة ، يمكنك تنشيطها بالضغط على زر التشغيل الموجود بجهاز التحكم عن بُعد. بمجرد تنشيطه ، فإنه يطلق إنذارًا إذا تم نقل الكمبيوتر أو إغلاقه. شاهد الفيديو الخاص به وهو يعمل. هناك أيضًا الأداة المساعدة iAlertU بواسطة Slapping Turtle. تعمل هذه الأداة بنفس الشيء مثل TheftSensor ، ولكنها تحتوي على ميزات إضافية تتمثل في الإنذار المرئي والتفاعل مع ضغطات المفاتيح وإزالة سلك الطاقة. شاهد الفيديو المرفق هنا: ملاحظة: لمنع استخدام جهاز تحكم عن بعد آخر لتعطيل هذه الأداة المساعدة ، قم بإقران جهاز التحكم عن بُعد بجهاز Mac عن طريق الضغط مع الاستمرار على أزرار التشغيل / الإيقاف المؤقت والقائمة في آنٍ واحد لمدة 4 أو 5 ثوانٍ تقريبًا.

الخطوة 6: الآن … لاستعادتها

حسنًا … لقد فعلت كل ما يمكنك القيام به لحماية جهاز Mac الخاص بك في حالة سرقته. الآن نريد استعادته! نفس المجموعة ، Orbicule ، تنشر أداة أخرى UnderCover (49 دولارًا أمريكيًا ، رسوم لمرة واحدة) والتي بمجرد الإبلاغ عن السرقة ، تراقب استخدام الكمبيوتر على الشبكة وتبلغ عن جميع هذه المعلومات إلى الشرطة المحلية وكذلك مزود الإنترنت الخاص باللص.. سيساعد هذا السلطات ويمنحهم الحافز للقبض على اللص واستعادة جهاز Mac الخاص بك! عندما يتصل اللص بالإنترنت ، يبدأ جهاز Mac الخاص بك على الفور في إرسال رسائل بريد إلكتروني تحتوي على معلومات IP الخاصة باللص ، ولقطات الشاشة ، وحتى صور اللص إذا يحتوي جهاز Mac الخاص بك على iSight مدمج. إذا لم تنجح السلطات في القبض على اللص ، فسيبدأ UnderCover بمحاكاة خطأ في الجهاز عن طريق تعتيم الشاشة تدريجيًا حتى تصبح غير قابلة للقراءة. نأمل أن يجبر هذا اللص على أخذ الكمبيوتر إلى منشأة إصلاح أو بيعه. عندما يحصل الفني أو المستلم على الكمبيوتر ويوصله بشبكة أخرى ، تظهر رسالة توضح أن هذا كمبيوتر مسروق ومن الذي يجب الاتصال به لإعادته ، كل هذا يتم بشفافية في الخلفية. اللص لن يعرف أبدًا أنه يخضع للمراقبة!

الخطوة السابعة: لا تعلن …

عندما تأخذ جهاز الكمبيوتر الخاص بك معك في رحلة ، قم بتعبئته بشكل آمن في ناقل لائق. حاول اختيار واحد لا يشبه ناقل الكمبيوتر. ستكون أقل استعدادًا للاستهداف من قبل اللص في المقام الأول.

لن يؤدي استخدام كل هذه الأساليب إلى التخلص من سرعة جهاز الكمبيوتر الخاص بك أو استمتاعك به ، ولكنه سيفيد كثيرًا لراحة بالك. إذا كان لديك أي تقنيات إضافية أو تعرف برامج مماثلة ، فيرجى نشر تعليق! إذا كان لديك جهاز يعمل بنظام Windows أو Linux وتعرف تقنيات مماثلة ، فقم بإرسال أخت Instructable لمساعدة هؤلاء المستخدمين. شكرا!

موصى به:

حماية شبكتك باستخدام جدار حماية UTM مجاني: 4 خطوات

حماية شبكتك باستخدام جدار حماية UTM مجاني: سيغطي هذا الدليل الأساسيات لتثبيت Sophos UTM وتشغيله على شبكتك المنزلية. هذه مجموعة برامج مجانية وقوية للغاية. أحاول الوصول إلى أدنى قاسم مشترك ، لذلك لن أخوض في تكامل الدليل النشط ، عن بُعد

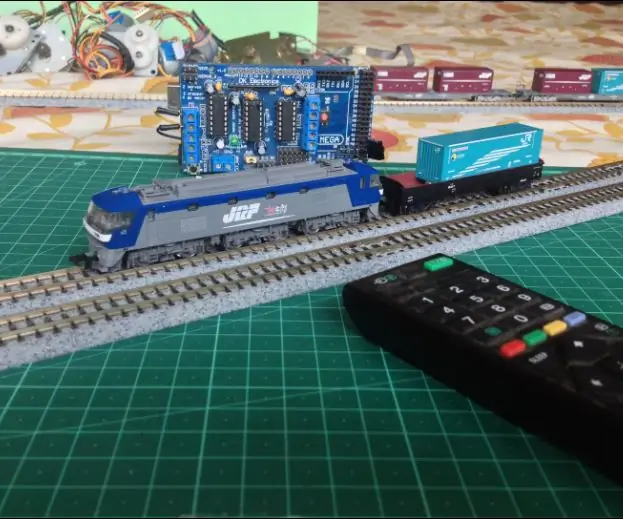

تحكم في تخطيط نموذج القطار الخاص بك باستخدام جهاز التحكم عن بُعد الخاص بالتلفاز: 7 خطوات (بالصور)

تحكم في تخطيط نموذج القطار الخاص بك باستخدام جهاز التحكم عن بُعد الخاص بالتلفزيون!: في هذا الدليل ، سأوضح لك كيفية إنشاء نظام تحكم عن بعد بالأشعة تحت الحمراء لقطار نموذجي. ستتمكن بعد ذلك من التحكم في قطاراتك أثناء الاسترخاء على الأريكة. لذلك دعونا نبدأ

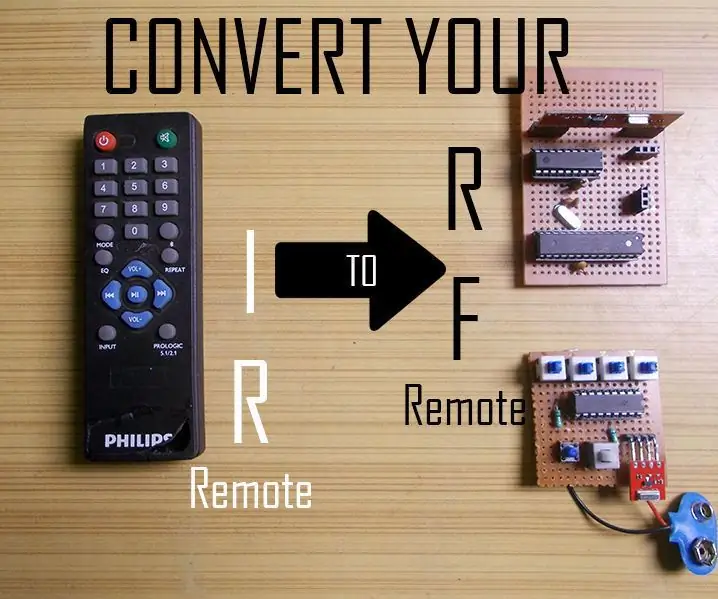

قم بتحويل جهاز التحكم عن بعد IR الخاص بك إلى جهاز التحكم عن بعد RF: 9 خطوات (بالصور)

قم بتحويل جهاز التحكم عن بعد IR الخاص بك إلى جهاز التحكم عن بعد RF: في Instructable اليوم ، سأوضح لك كيف يمكنك استخدام وحدة RF العامة بدون وحدة تحكم دقيقة والتي ستقودنا في النهاية إلى بناء مشروع حيث يمكنك تحويل IR Remote لأي جهاز إلى RF بعيد. الميزة الرئيسية لتحويل

الكيفية: قم بإعداد جدار حماية جهاز ظاهري IPCop لحماية مضيف Windows الخاص بك (مجانًا!): 5 خطوات

كيفية: إعداد جدار حماية IPCop Virtual Machine لحماية مضيف Windows الخاص بك (مجانًا!): الملخص: الهدف من هذا المشروع هو استخدام IpCop (توزيع Linux المجاني) في جهاز افتراضي لحماية نظام مضيف Windows على أي شبكة. IpCop هو جدار حماية قوي جدًا يعتمد على نظام Linux مع وظائف متقدمة مثل: VPN و NAT و Intrusion Det

احصل على ألبوم من جهاز iPod الخاص بك إلى جهاز iTunes الخاص بك: 5 خطوات

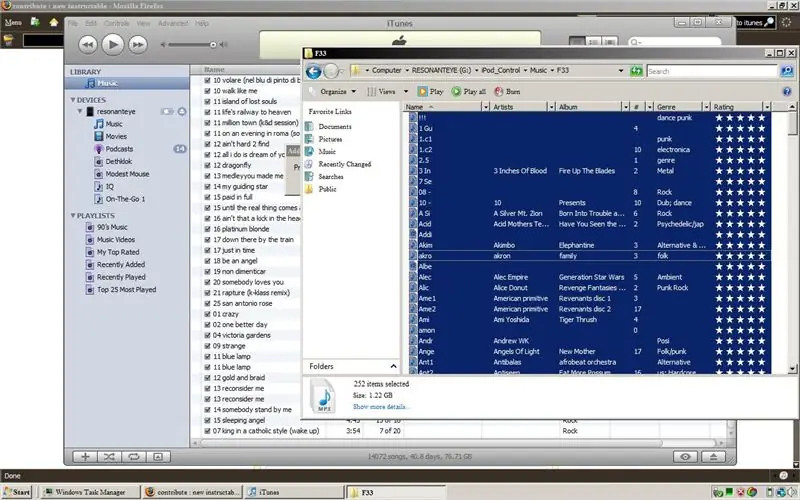

احصل على ألبوم من Ipod الخاص بك إلى iTunes الخاص بك!: لقد لاحظت أن الكثير من الناس لديهم فكرة أنه يتعين عليك تنزيل برنامج جديد بالكامل ، أو البحث في أسماء الملفات المشفرة ، للحصول على الموسيقى الموجودة في جهاز iPod الخاص بك ووضعها في جهاز الكمبيوتر الخاص بك ، إنه في الواقع سهل جدًا ، ويمكنك حتى العثور على ألبو معين