جدول المحتويات:

- مؤلف John Day [email protected].

- Public 2024-01-30 07:42.

- آخر تعديل 2025-01-23 12:54.

دليل مضمون للالتفاف حول الكتل الأبوية المزعجة. كان علي أن أتعامل مع هؤلاء ، ولا أريدك أن تفعل ذلك. الرجاء استخدام السلطة التقديرية في القيام بذلك ، لأنني لست مسؤولاً عن أي عواقب. هذا ببساطة لمن هم أكبر من أن يكون لديهم كتل أبوية ، لكن لديهم آباء يصرون على احتضان أطفالهم وحمايتهم من الشبكات الداخلية.

الخطوة 1: قبل أن تبدأ

يجب أن يكون لديك حساب إداري. إذا كان لديك حساب محدود ، فاتبع هذه التعليمات. إذا كان لديك حساب إداري ، فتابع إلى الخطوة 2.

-قم بإعادة تشغيل جهاز الحاسوب الخاص بك. - أثناء إعادة تشغيل جهاز الكمبيوتر الخاص بك ولكن قبل بدء تشغيل Windows ، اضغط على F8 للدخول إلى SAFE MODE. -سجل الدخول إلى حساب المسؤول. -الذهاب إلى لوحة التحكم. -الذهاب إلى حسابات المستخدمين. - في الوضع الآمن ، بصفتك مشرفًا ، يمكنك منح حسابك الحقيقي قدرات إدارية. قم بتغيير نوع الحساب الحقيقي الخاص بك إلى حساب إداري ، وليس محدودًا. -إعادة تشغيل جهاز الكمبيوتر الخاص بك ، بشكل طبيعي. - الآن ، عند تسجيل الدخول إلى حسابك ، يجب أن يكون إداريًا. انتقل الآن إلى الخطوة 2.

الخطوة الثانية: CTRL-ALT-DELETE

أفضل صديق للرجل. استخدمه. انتقل إلى علامة التبويب "العمليات" وانتقل لأسفل حتى ترى عملية تسمى "TmProxy.exe"

الخطوة 3: الآن للخطوة الواضحة

احذف العملية المسماة "TmProxy.exe" وسوف تحذرك من أنها قد تسبب عدم الاستقرار ، بلاه بلاه بلاه ، انقر فوق "نعم". خذ الحبة الحمراء المجازية. لا تحذف عمليات ذاكرة الترجمة الأخرى. فقط TmProxy.exe.

الخطوة 4: استمتع بحرية اكتشفتها حديثًا

استمتع به. ومع ذلك ، في كل مرة تقوم فيها بإعادة التشغيل ، سيتم إعادة تنشيط الوكيل ، لذلك يجب عليك القيام بذلك في كل مرة تقوم فيها بإعادة التشغيل. لحسن الحظ ، فإنه يجعل إزالة الوكيل غير قابلة للتعقب من قبل معظم الآباء. استمتع بوقتك على الشباك ، وكن آمنًا.

موصى به:

كتل كود Tinkercard: 4 خطوات

Tinkercard Codeblocks: الإرشادات بناء بعض السياق حول الرياضيات & amp؛ كيف يمكن لعلماء الرياضيات أو علماء الكمبيوتر أن يكونوا أشبه بالفنانين؟ صنع الأنماط هو شيء مشترك بينهم جميعًا. النمط هو تصميم زخرفي متكرر ودراسة النمط هي

تجاوز المعايير القياسية - إعادة النظر: 5 خطوات

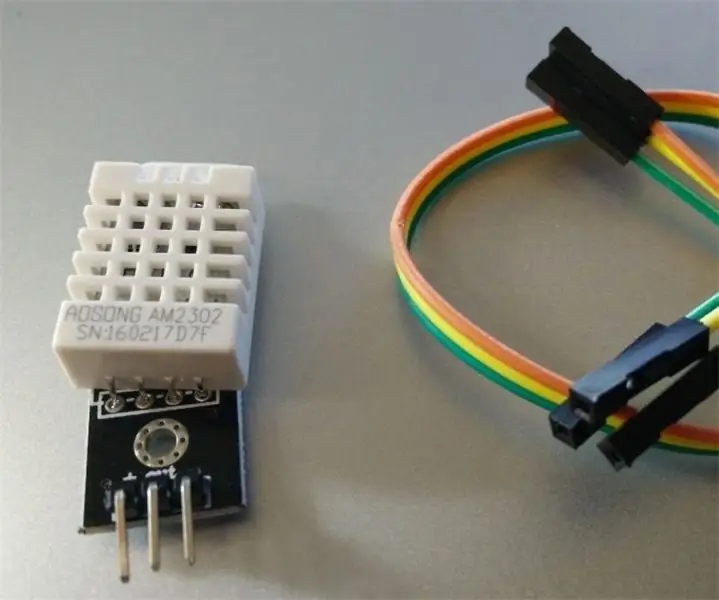

الذهاب إلى ما وراء StandardFirmata - تمت إعادة النظر فيه: منذ فترة وجيزة ، اتصل بي الدكتور Martyn Wheeler ، مستخدم pymata4 ، للحصول على إرشادات حول إضافة دعم لمستشعر الرطوبة / درجة الحرارة DHT22 إلى مكتبة pymata4. مكتبة pymata4 ، جنبًا إلى جنب مع نظيرتها في Arduino ، FirmataExpre

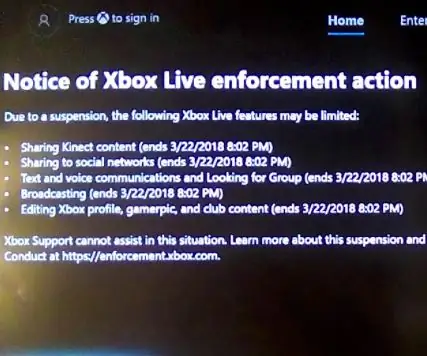

تجاوز حظر اتصالات Xbox One: 6 خطوات

تجاوز حظر اتصالات Xbox One: تم الإبلاغ عن الأشخاص الذين لعبت ضدهم قائلين إنك استخدمت لغة غير لائقة على xbox من قبل ، ثم لم تتمكن من التحدث إلى أصدقائك كلما واصلوا اللعب على الرغم من أنك لم تكن الشخص الذي يقول أشياء معينة. حسنًا ، هناك طريقة الآن وكل شيء

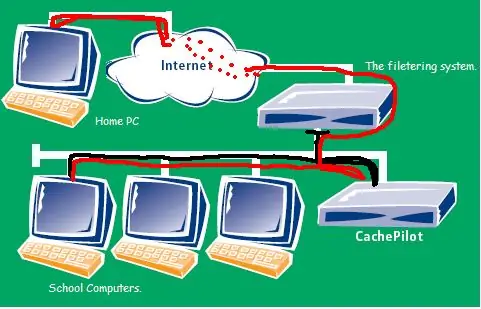

تجاوز أنظمة التصفية على أجهزة الكمبيوتر التي لا تعاني من عدم الأمان من TOR (موجه البصل) أو نفق الإنترنت عبر SSH: 5 خطوات

تجاوز أنظمة التصفية على أجهزة الكمبيوتر دون الشعور بعدم الأمان من TOR (موجه البصل) أو نفق الإنترنت عبر SSH: بعد قراءة منشور حول جهاز توجيه البصل (tor) الذي يسمح لك بتجاوز الرقابة دون أن يتم تعقبي ، لقد اندهشت. ثم قرأت أنه لم يكن آمنًا جدًا لأن بعض العقد يمكنها إدخال بيانات خاطئة وإعادة الصفحات الخاطئة. فكرت في بلدي

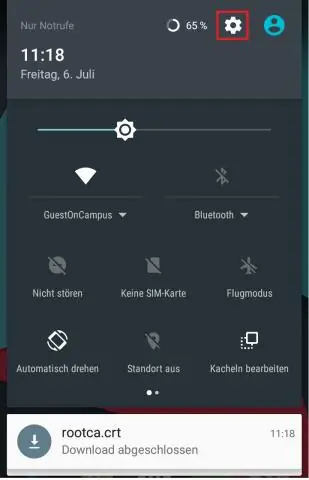

كيفية تجاوز أمان الخادم الخاص بك: 4 خطوات

كيفية تجاوز أمان الخادم الخاص بك: حسنًا ، أود أولاً أن أعترف بأن هذا هو أول تعليمات لي ، وأنني كنت زائرًا شائعًا جدًا للموقع ، وعندما لاحظت وجود تعليمات معينة ، حول كيفية تجاوز خادم المدرسة بعد ذلك myspace [أو إلى أي شيء آخر] كان عليّ فقط إنشاء