جدول المحتويات:

- مؤلف John Day day@howwhatproduce.com.

- Public 2024-01-30 07:40.

- آخر تعديل 2025-01-23 12:54.

نظرًا لأن المزيد والمزيد من حياتنا يتم إرسالها إلى السحابة العظيمة في السماء وهي الإنترنت ، يصبح من الصعب أن تظل آمنًا وسريًا في مغامراتك الشخصية على الإنترنت. سواء كنت تقوم بالوصول إلى معلومات حساسة ترغب في الاحتفاظ بها خاصة ، أو تحاول التحايل على القيود الموضوعة على مكان أو ما يمكنك التصفح إليه على شبكتك ، أو ما إذا كنت تريد فقط تجربة تصفح أكثر أمانًا ، فإن النصيحة الأكثر شيوعًا التي أسمعها للحفاظ على الأمان على الإنترنت استخدام شبكة افتراضية خاصة (أو VPN للاختصار).

تقدم VPN خدمتين رائعتين في حزمة واحدة ، حيث تقوم بتشفير جميع حزم المعلومات التي يتم إرسالها من خلالها ، وتقوم بإنشاء خدمات عن بُعد على نفس الشبكة مثل VPN المحلية للجهاز الذي تستخدمه للاتصال. إذا كان خادم VPN الخاص بي في ألمانيا وقمت بالاتصال بشبكة VPN الخاصة بي من جهاز كمبيوتر محمول في أستراليا ، فسيحصل الكمبيوتر المحمول الآن على عنوان IP من ألمانيا!

ومع ذلك ، فإن نقطة الخلاف الرئيسية مع خدمات VPN الأكثر شيوعًا هي أن العديد من أنواع الأجهزة في مواقف حيث لا يمكن تهيئتها لاستخدام عميل VPN ، أو ليس لديها عميل VPN متاح للاستخدام. لذلك نريد أن تكون أجهزتنا متصلة بشبكة VPN الخاصة بنا ، ولكن بالنسبة لهذه الأجهزة الأخرى التي لا يمكنها الاتصال بعميل VPN بسيط ، نريدها أن تكون متصلة بشبكة VPN الخاصة بنا دون أن نعرف حتى أنها متصلة! أدخل نقطة وصول VPN!

الخطوة 1: المواد

المواد الخاصة بهذا المشروع منخفضة ، لكن جميع العناصر مطلوبة.

بخلاف جهاز التوجيه المنزلي الخاص بك (والذي أفترض أنه يجب أن يكون لديك) ، ستحتاج

- 1 Raspberry Pi (يفضل Raspberry Pi 3 أو أفضل ، ولكن طالما أنه يدعم اتصال إيثرنت ، فيجب أن يكون جيدًا!)

- 1 سلك إيثرنت

- 1 دونجل wifi (إلا إذا كنت تستخدم Raspberry Pi 3 ، وفي هذه الحالة يمكنك استخدام wifi المدمج

- مصدر طاقة 1 5V 2amp لـ Raspberry Pi

الخطوة 2: إعداد نقطة وصول Wifi - الجزء 1 - عنوان IP الثابت لشبكة Wifi

قبل إعداد اتصال VPN لنقطة وصول Raspberry Pi الخاصة بنا ، يتعين علينا إعداد Pi كنقطة وصول. للقيام بذلك ، سنستخدم حزم hostapd و dnsmasq لـ Raspberry Pi. Hostapd هو برنامج خفي لمساحة المستخدم لإعداد نقاط الوصول اللاسلكية وخوادم المصادقة ، بينما يوفر dnsmasq البنية التحتية للشبكة (DNS و DHCP وتمهيد الشبكة وما إلى ذلك) للشبكات الصغيرة وأجهزة توجيه الشبكة الصغيرة.

لذا قبل البدء ، تأكد من أن لديك صورة نظيفة لنظام التشغيل Raspbian الذي يعمل على Pi ، مع تطبيق آخر التحديثات. تريد أيضًا التأكد من اتصال Raspberry Pi بجهاز التوجيه الخاص بك عبر اتصال Ethernet الثابت ، وليس wifi! في النهاية سنقبل طلبات الاتصال من الأجهزة الأخرى من خلال وحدة wifi الخاصة بنا ، لذلك لا تريد أن تكون متصلاً بجهاز التوجيه الخاص بك من خلال نفس الوحدة. إذا كنت تستخدم Raspberry Pi Zero أو إضافة قديمة (لم يتم تضمينها في wifi) ، فلا يزال بإمكانك استخدام Raspberry Pi ، فأنت تحتاج فقط إلى USB wifi dongle.

بعد الاتصال بـ Raspberry Pi الخاص بك (عبر SSH أو من خلال جهاز عرض) تحقق من أنه محدث

sudo apt-get update

sudo apt-get ترقية

بعد ذلك ، ستحتاج إلى تنزيل وتثبيت hostapd و dnsmasq

sudo apt-get install hostapd dnsmasq

بمجرد تثبيت الحزم ، سيبدأ كلا البرنامجين تلقائيًا ، لكننا نريد إجراء تغييرات على تكويناتهما قبل تشغيلهما. لذلك سنتواصل مع التحكم في النظام لإيقاف الخدمات المرتبطة بهذه البرامج

sudo systemctl stop hostapd

sudo systemctl توقف dnsmasq

مع توقف الخدمات الآن ، سنرغب في تخصيص عنوان IP ثابت لأنفسنا ، باستخدام ملف التكوين dhcpcd الموجود في /etc/dhcpcd.conf

قبل أن نفعل ذلك ، نريد التأكد من أننا نشير إلى الواجهة الصحيحة عند تعيين عنوان IP الثابت. إذا كنت تستخدم Raspberry Pi 3b أو Raspberry Pi Zero W ، فيجب إدراجه كـ wlan0. إذا كنت تستخدم wifi dongle ، فعادة أجد أنه من الأسهل قليلاً توصيل wifi dongle بالموجه ، والحصول على عنوان IP جديد ثم التحقق من اتصالك للعثور على واجهتك. يمكنك التحقق من واجهتك عن طريق تشغيل الأمر التالي

ifconfig

إذا قمت بفحص الصورة العلوية المرفقة بهذه الخطوة ، يمكنك أن ترى (باستثناء عناوين IP المنقحة) الواجهات المخصصة لـ Raspberry Pi الخاص بي. في حالتي ، أنا أستخدم wlan0 ، لكن ذلك يعتمد على الإعداد الخاص بك. كما ذكرت سابقًا ، إذا كنت تستخدم wifi dongle ، فاتصل بشبكتك ، وقم بتشغيل الأمر ifconfig ، وأي واجهة تظهر بها عنوان IP صالح وليست eth0 أو "lo" ستكون الواجهة التي تريدها ليستخدم.

الآن بعد أن عرفت الواجهة المخصصة لمحول wifi الخاص بي ، يمكنني تعيين عنوان IP ثابت لها في ملف التكوين dhcpcd! أظهر التكوين في المحرر المفضل لديك (أنا أستخدم nano).

sudo nano /etc/dhcpcd.conf

في الجزء السفلي من التكوين ، نريد إضافة الأسطر التالية ، ولكن استبدل "wlan0" بأي نوع من واجهتك:

الواجهة wlan0 static ip_address = 192.168.220.nohook wpa_supplicant

ما يفعله هذا الأمر هو إنشاء عنوان IP ثابت 192.168.220.1 ثم إخبار واجهة wlan0 بعدم الارتباط ببرنامج التشغيل wpa_supplicant الذي يُستخدم عادةً لهذه الواجهة للاتصال بالشبكات الأخرى. نقوم بذلك حتى نتمكن (في النهاية) من بث الإشارة الخاصة بنا من خلال واجهة wlan0 ، بدلاً من الاتصال بشبكة عبر هذه الواجهة.

إذا كنت تستخدم nano لإجراء هذه التغييرات ، فاحفظ التغييرات بالضغط على ctrl + x ثم Y ثم أدخل لحفظ الملف والخروج من nano. (ضع في اعتبارك أننا سنقوم بالدخول والخروج من nano قليلاً في هذا البرنامج التعليمي).

أخيرًا ، لكي تدخل هذه التغييرات حيز التنفيذ ، سيتعين عليك إما إعادة تشغيل Pi الخاص بك ، أو إعادة تشغيل خدمة dhcpcd فقط لإعادة تحميل التكوين وتطبيق هذه التغييرات

إعادة تشغيل sudo systemctl dhcpcd

انتظر لحظة ، ثم قم بتشغيل الأمر ifconfig مرة أخرى للتحقق ومعرفة ما إذا كانت تغييراتك سارية المفعول. أعترف ، في بعض الأحيان جربت هذا ولا يزال جهاز التوجيه الخاص بي لديه عقد إيجار صالح لعنوان IP الذي كنت أستخدمه ، لذلك سيحتفظ بالعنوان القديم. إذا كانت هذه هي الحالة ، فتحقق من كل شيء في التكوين الخاص بك ، وأعد تشغيل خدمة dhcpcd مرة أخرى.

(يجب) أن يكون لمحول wifi الخاص بنا عنوان IP ثابت!

بعد ذلك ، تكوين hostapd و dnsmasq!

الخطوة 3: إعداد Wifi Access Point - الجزء 2 - تهيئة Hostapd

مع تغييرات dhcpcd.conf بعيدًا ، حان الوقت للبدء مع hostapd! ابدأ بإنشاء ملف hostapd.conf جديد في محرر النصوص المفضل لديك (مرة أخرى في nano بالنسبة لي!)

sudo nano /etc/hostapd/hostapd.conf

عندما تحضر ملف التكوين ، انسخ النص التالي والصقه في ملف config.

الواجهة = wlan0driver = nl80211

hw_mode = g channel = 6 ieee80211n = 1 wmm_enabled = 0 macaddr_acl = 0 ignore_broadcast_ssid = 0

auth_algs = 1 wpa = 2 wpa_key_mgmt = WPA-PSK wpa_pairwise = TKIP rsn_pairwise = CCMP

# اسم شبكة Wifi وكلمة المرور يجب عليك تغيير هذا ssid = Pi-WifiFoLife # عبارة مرور الشبكة wpa_passphrase = Y0uSh0uldCh @ ng3M3

بمجرد الانتهاء من ذلك ، ابحث عن القسم الأخير في الجزء السفلي الذي يحتوي على "ssid =" و "wpa_passphrase =". هذا ما سيتم استدعاء شبكة wifi التي نقوم بإعدادها وما هي كلمة المرور للاتصال بشبكة wifi التي نقوم بإعدادها. لذا تأكد من تغيير هذا إلى شيء آخر! لقد تم تحذيرك.

أيضًا ، إذا كنت تستخدم wifi dongle بدلاً من wifi المدمج ، فسيتعين عليك تغيير قسم الواجهة في الجزء العلوي من التكوين لمطابقة واجهة wifi dongle. قد تضطر أيضًا إلى تغيير برنامج التشغيل ، اعتمادًا على طراز دونجل wifi الذي تستخدمه. للحصول على قائمة (شاملة في الغالب) من أجهزة دونجل wifi المتوافقة وبرامج التشغيل المقابلة وصفحات الدعم ، وجدت هذه الصفحة مفيدة جدًا! تحقق أيضًا من صفحة الدعم الخاصة بالمنتج الذي تستخدمه إذا واجهتك مشكلة. تذكر ، إذا كنت قادرًا على الاتصال بشبكتك في وقت سابق من البرنامج التعليمي باستخدام دونجل wifi الخاص بك ، فهذا يعني أنه يجب أن يكون هناك برنامج تشغيل يعمل للدونجل على جهاز pi الخاص بك في مكان ما !!!

الآن بعد أن أصبح لدينا ملف التكوين الجديد ، علينا التأكد من إخبار عمليات hostapd بالإشارة إلى ملف التكوين الجديد! ابدأ بما يلي:

sudo nano / etc / default / hostapd

ابحث عن السطر الموجود في الملف الذي فتحناه للتو والذي يقرأ # DAEMON_CONF = "" وقم بتغييره لقراءة DAEMON_CONF = "/ etc / hostapd / hostapd.conf" (تأكد من إخراج علامة # في البداية لإلغاء التعليق على حقل!)

هناك ملف تكوين آخر لـ hostapd نحتاج إلى تحديثه. قم بتشغيل الأمر التالي:

sudo nano /etc/init.d/hostapd

هذا التغيير مطابق تقريبًا للتغيير السابق. ابحث عن القسم DAEMON_CONF = واستبدله بـ DAEMON_CONF = / etc / hostapd / hostapd.conf

ثم احفظ واخرج من هذا الملف!

تم تكوين Hostapd الآن!

الخطوة 4: تكوين DNSMasq وإعادة توجيه IP

مع ضبط hostapd الآن (على الرغم من عدم تشغيله بعد) ، يمكننا الآن الانتقال إلى dnsmasq!

قبل البدء في تحرير ملفات التكوين ، يمكننا المضي قدمًا وإعادة تسمية أحد ملفات التكوين الأصلية ، نظرًا لأننا لن نستخدم أي شيء موجود في ملف التكوين هذا.

يجب أن يؤدي تنفيذ أمر mv سريع باستخدام اسم ملف جديد إلى تنفيذ الحيلة

sudo mv /etc/dnsmasq.conf /etc/dnsmasq.conf.old

ثم قم بإنشاء ملف تكوين جديد!

sudo nano /etc/dnsmasq.conf

دون الدخول في هذا الملف ، كنت أقوم بنسخ ما يلي ولصقه في الملف الجديد

واجهة = wlan0 # استخدام واجهة wlan0 (أو أي واجهة لاسلكية لديك) الخادم = 1.1.1.1 # Cloudfare dhcp-range = 192.168.220.50، 192.168.220.150، 12h # نطاق IP ووقت التأجير

السطر العلوي من هذا التكوين مخصص للواجهة التي نستخدمها لبث إشارتنا ، والخط الأوسط مخصص لمزود خدمة الاسم Doman ، ثم الخط السفلي هو نطاق عناوين IP التي سيخصصها Pi للمستخدمين الذين يتصلون بها واي فاي Pi. انطلق واحفظ هذا الملف ثم اخرج من nano (أو vim ، أو أيًا كان ما تستخدمه لتغييرات الملف).

بعد ذلك ، يتعين علينا تعيين ملف التكوين systctl.conf لإعادة توجيه كل حركة المرور التي تأتي إلى الواجهة اللاسلكية لتوجيهها عبر اتصال إيثرنت

sudo nano /etc/sysctl.conf

داخل ملف التكوين هذا ، كل ما عليك فعله هو إلغاء تعليق السطر الذي هو # net.ipv4.ip_forward = 1 وحفظ / الخروج من ملف التكوين هذا.

الآن بعد أن قمنا بإعداد إعادة التوجيه ، نريد إعداد NAT (ترجمة عنوان الشبكة) بين الواجهة اللاسلكية (wlan0) وواجهة ethernet (eth0). يساعد هذا في إعادة توجيه كل حركة المرور من wifi إلى اتصال ethernet (وفي النهاية VPN!).

أضف قاعدة جديدة إلى iptable لإعادة توجيه NAT

sudo iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

تم إعداد القاعدة الآن ، ولكن يتم مسح iptable في كل مرة يتم فيها إعادة تشغيل Raspberry Pi ، لذلك يتعين علينا حفظ هذه القاعدة حتى يمكن (إعادة) تحميلها في كل مرة يتم فيها إعادة تشغيل Pi.

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

تم الآن حفظ القاعدة ، ولكن يتعين علينا تحديث ملف التكوين rc.local المحلي لبي للتأكد من تحميله في كل مرة!

افتح ملف rc.local في المحرر المفضل لديك

sudo nano /etc/rc.local

وابحث عن القسم الذي يقول خروج 0

فوق هذا السطر مباشرة (لا تحذفه!) أضف الأمر التالي الذي سيعيد تحميل قاعدة NAT التي أنشأناها. يجب أن يبدو الآن مثل هذا

iptables-استعادة </etc/iptables.ipv4.nat exit0

احفظ واخرج من هذا الملف ، والآن يجب إجراء جميع التكوينات الخاصة بنا لنقطة الوصول!

كل ما علينا فعله هو بدء تشغيل خدمات hostapd و dnsmasq ، وإعادة تشغيل Raspberry Pi!

بدء خدمة sudo hostapd

بدء خدمة sudo dnsmasq

اختبر للتأكد من أنه يمكنك رؤية نقطة الوصول الجديدة الخاصة بك. إذا تم إعداد كل شيء بشكل صحيح ، فيجب أن يكون لديك الآن نقطة وصول wifi على Raspberry Pi الخاص بك! الآن أعد تشغيل pi

sudo إعادة التشغيل

بعد ذلك ، قم بإعداد اتصال OpenVPN!

الخطوة 5: إعداد OpenVPN وتكوين مزود خدمة VPN

الآن بعد أن قام Pi الخاص بنا ببث شبكة wifi ، حان الوقت لإعداد openvpn! سنبدأ بتثبيت openvpn من خلال apt-get install

sudo apt-get install openvpn -y

بعد انتهاء تثبيت openvpn ، يتعين علينا الانتقال إلى حيث سنقوم بتخزين بيانات اعتماد المصادقة وملف تكوين openvpn.

cd / etc / openvpn

أول شيء سنفعله هنا (داخل / etc / openvpn) هو إعداد ملف نصي سنخزن فيه اسم المستخدم وكلمة المرور لخدمة VPN التي نستخدمها.

sudo nano auth.txt

كل ما نحتاجه هو تخزين اسم المستخدم وكلمة المرور في هذا الملف ، ولا شيء آخر.

اسم االمستخدم

كلمه السر

يجب أن أضيف أنه في هذه المرحلة ، يجب أن يكون لديك فكرة عن من تريد استخدامه كخدمة VPN لاتصالاتك. هناك جدل واسع حول الخدمة الأفضل والأكثر أمانًا ، لذا تسوق وتحقق من التعليقات عليها أيضًا! لأغراض هذا البرنامج التعليمي ، أنا أستخدم Private Internet Access (PIA). إنها رخيصة إلى حد ما ، ومعترف بها لكونها موثوقة للغاية! يمكنك أيضًا إعداد VPN الخاص بك لينتهي إلى حد كبير في أي منطقة رئيسية في العالم! كندا؟ روسيا؟ اليابان؟ لا مشكلة!

إذا كنت تستخدم Private Internet Access ، فلديهم أيضًا جزء مفيد من موقعهم ، حيث يمكنك تجميع نوع ملف تكوين openvpn الذي يمكنك استخدامه في هذا الإعداد! هناك أنواع أخرى من تكوينات openvpn التي يمكنك استخدامها مع مزودين آخرين ، لكنني قررت اختيار هذا.

أيًا كان مزود الخدمة الذي تختاره ، فأنت بحاجة إلى ملف اتصال openvpn (يجب أن ينتهي بـ.ovpn لنوع الملف) من مزود الخدمة المذكور من أجل الاتصال. للتبسيط ، قمت بإعادة تسمية خاصتي بـ "connectionprofile.ovpn" قبل تحميلها على Raspberry Pi. بمجرد تنزيل ملف.ovpn على Pi ، أو نقله إلى Pi ، تأكد من أن الملف في / etc / openvpn على Pi الخاص بك.

بعد نقل ملف vpn المفتوح إلى المجلد الصحيح ، يتعين علينا بعد ذلك تغيير نوع الملف لأن openvpn يتوقع ملف تكوين ينتهي بـ.conf بدلاً من.ovpn. عندما فعلت هذا ، ما زلت أرغب في الحفاظ على الملف الأصلي سليمًا ، فقط في حالة حدوث أي شيء غير تقليدي ، لذلك استخدمت للتو أمر cp (نظرًا لأنك في / etc / openvpn ، فستحتاج إلى استخدام أذونات sudo للتشغيل هذا الأمر)

sudo cp /etc/openvpn/connectionprofile.ovpn /etc/openvpn/connectionprofile.conf

مع تكوين ملف تعريف openvpn الذي تم إنشاؤه ، نحتاج إلى إجراء تغيير سريع لتوفير بيانات الاعتماد الخاصة بنا ، لذا حان الوقت لكسر nano مرة أخرى!

sudo nano /etc/openvpn/connectionprofile.conf

ستحتاج إلى العثور على سطر auth-user-pass واستبداله بـ auth-user-pass auth.txt

هذا يخبر openvpn بالحصول على ملف بيانات الاعتماد الذي استخدمناه سابقًا لاستخدامه عند مصادقة ملف التعريف الذي قدمناه.

احفظ واخرج من ملف تكوين ملف التعريف!

يجب أن يكون هذا هو كل شيء لإعداد VPN ، لكننا نريد اختبار أن كل التكوينات الخاصة بنا قد تم إعدادها بشكل صحيح قبل إعداد خدمة VPN للبدء تلقائيًا. قم بتشغيل الأمر التالي لاختبار اتصال VPN

sudo openvpn --config "/etc/openvpn/connectionprofile.conf"

من المفترض أن ترى مجموعة من النص يتم تمريره بينما يقوم Pi بمحاولات الاتصال بموفر خدمة VPN (نأمل ألا تكون هناك رسائل خطأ!) ولكنك تريد تركها حتى ترى اكتمال تسلسل التهيئة في النافذة. إذا انتهى بك الأمر إلى رؤية ذلك ، فهذا يعني أن Pi الخاص بك متصل بمزود خدمة VPN الخاص بك! يمكنك المضي قدمًا وقتل العملية عن طريق الضغط على ctrl + c في نافذة المحطة الطرفية.

الآن بعد أن عملت VPN ، علينا مسح iptables الحالي. يمكننا إكمال ذلك بالأوامر الثلاثة التالية

sudo iptables -fsudo iptables -t nat -F sudo iptables -X

نظرًا لأننا طردنا iptables ، يتعين علينا إعادة تعيين قاعدة nat التي أنشأناها سابقًا في هذا البرنامج التعليمي عن طريق تشغيل الأمر التالي (يجب أن يبدو هذا الأمر مألوفًا!)

sudo iptables -t nat -A POSTROUTING -o tun0 -j MASQUERADE

يمكننا الآن حفظ هذا التكوين على التكوين السابق الذي قمنا بتجميعه معًا في الخطوة السابقة. (يجب أن يبدو هذا الأمر مألوفًا أيضًا!)

sudo sh -c "iptables-save> /etc/iptables.ipv4.nat"

الآن بعد أن تم إعداد قواعد NAT احتياطيًا ، يتعين علينا تغيير التكوين الافتراضي لـ openvpn لاستخدام ملف التعريف الذي قمنا بإعداده. نقوم بذلك عن طريق تحرير ملف التكوين في / etc / default / openvpn

sudo nano / etc / default / openvpn

ابحث عن السطر الذي يقول # autostart = "all" ، وقم بإلغاء التعليق على هذا السطر ، وقم بتغييره إلى اسم ملف تهيئة openvpn الخاص بك (باستثناء.conf بالطبع!) لذلك في حالتي ، أقوم بتغيير السطر إلى autostart = " Connectionprofile"

ثم احفظ واخرج من ملف التكوين هذا!

يجب أن يكون هذا كل شيء لـ VPN setu! ما عليك سوى إعادة تشغيل Pi ، وتحقق من أن كل شيء يعمل عن طريق الاتصال بنقطة الاتصال والتحقق من عنوان IP الخاص بك من خلال موقع مثل whatismyip.com.

باستخدام هذا التكوين ، هناك احتمال أن يتم تسريب عنوان IP لجهاز التوجيه الخاص بك من خلال تسريب DNS. يمكننا إصلاح ذلك عن طريق تغيير DNS الذي نشير إليه في ملف dhcpcd.conf للإشارة إلى خدمة DNS خارجية ، مثل Cloudflare!

افتح ملف dhcpcd.conf في المحرر المفضل لديك:

sudo nano /etc/dhcpcd.conf

ابحث عن السطر في config #static domain_name_servers = 192.168.0.1 ، وقم بإلغاء التعليق ، وقم بتغييره إلى ما يلي: static domain_name_servers = 1.1.1.1 وحفظ / الخروج من ملف التكوين. أعد تشغيل Pi مرة أخرى ، والآن يمكنك التحقق مرة أخرى من أن عنوان IP لجهاز التوجيه الخاص بك لا يتم تسريبه من خلال ipleak.net.

شيء آخر يجب أن تكون على دراية به هو احتمال تسريب عنوان IP لجهاز التوجيه الخاص بك من خلال WebRTC. WebRTC عبارة عن نظام أساسي تستخدمه جميع المتصفحات الحديثة لتوحيد معايير الاتصالات بشكل أفضل بما في ذلك المراسلة الفورية ومؤتمر الفيديو وتدفق الصوت والفيديو. أحد المنتجات الثانوية لهذا النظام الأساسي هو أنه إذا ترك دون تحديد ، فيمكنه تسريب عنوان IP لجهاز التوجيه الخاص بك إذا كنت متصلاً بشبكة VPN. أسهل طريقة يمكنك من خلالها منع ذلك باستخدام ملحقات المستعرض أو المكونات الإضافية ، مثل منع تسرب webrtc.

مع إعداد كل شيء على pi الخاص بك الآن ، إذا كنت تريد التأكد من تشفير كل حركة المرور الخاصة بك على الإنترنت ، فيمكنك الاتصال بنقطة الاتصال هذه ، وسيتم تشفير كل حركة المرور الخاصة بك من خلال VPN!

آمل أن تكون قد استمتعت بـ Instructable الخاص بي ، انتقل الآن إلى تأمين جميع شبكات wifi !!

موصى به:

قاد التحكم في جميع أنحاء العالم باستخدام الإنترنت باستخدام Arduino: 4 خطوات

قاد التحكم في جميع أنحاء العالم باستخدام الإنترنت باستخدام Arduino: مرحبًا ، أنا ريثيك. سنقوم بصنع إضاءة يتم التحكم فيها عبر الإنترنت باستخدام هاتفك. سنستخدم برامج مثل Arduino IDE و Blynk. إنه أمر بسيط وإذا نجحت يمكنك التحكم في العديد من المكونات الإلكترونية التي تريدها ، الأشياء التي نحتاجها: الأجهزة:

جميع الفصول ، جميع الأعياد ، أقراط LED إلكترونية: 8 خطوات (بالصور)

جميع الفصول الإلكترونية ، كل الأعياد ، أقراط LED: حسنًا ، لذلك نحن على وشك صنع بعض الأقراط المتقدمة جدًا. حتى هذا. أولا .. الأشياء التي سنحتاجها. (أجزاء) (1) لتر

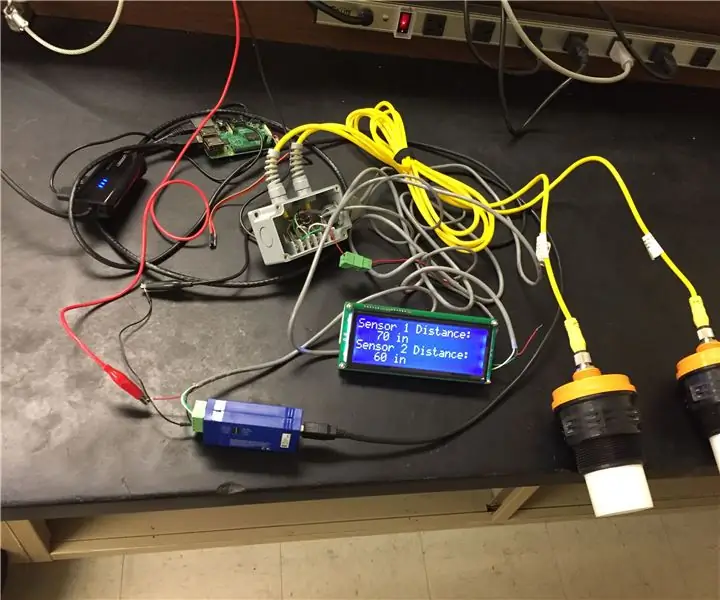

جهاز شبكات الاستشعار: 4 خطوات

جهاز شبكات الاستشعار: جهاز شبكات الاستشعار هذا قادر على القراءة والكتابة من أجهزة استشعار متعددة من صفحة ويب. يتم نقل بيانات المستشعر عبر اتصال RS485 إلى Raspberry Pi حيث يتم إرسال البيانات إلى صفحة ويب باستخدام php

كيفية الحصول على جميع ألعاب GBC (و DOOM) على جهاز IPod الخاص بك باستخدام Rockbox: 7 خطوات

كيف تحصل على جميع ألعاب GBC (و DOOM) على جهاز IPod الخاص بك مع Rockbox !: هل أردت يومًا تنشيط جهاز iPod الخاص بك؟ مطلوب ميزات برودة ….؟ اتبع هذه التعليمات! أيضًا: تحمل معي ، عمري 13 عامًا فقط وهذا هو أول تدريب لي ، يرجى التعليق إذا كان هذا قد ساعدك: د

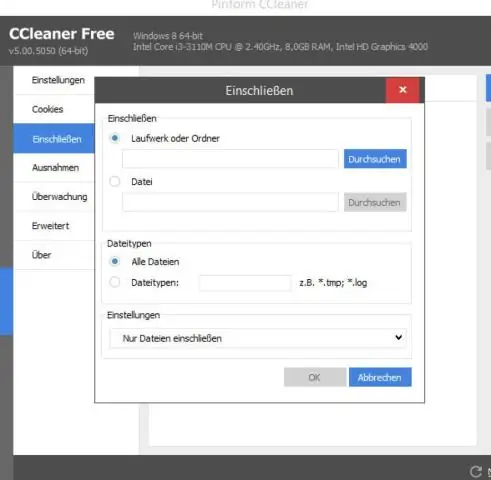

تأمين الملفات الفردية الممزقة باستخدام Send to With Ccleaner: 4 خطوات

تأمين الملفات الفردية الممزقة باستخدام Send to With Ccleaner: سيوضح هذا Instructable أنه يتعين عليك إضافة خيار Send To إلى النقر بزر الماوس الأيمن والذي سيمكنك من حذف الملف باستخدام CCleaner