جدول المحتويات:

- الخطوة 1: HackerBox 0027: محتويات الصندوق

- الخطوة 2: Cypherpunks

- الخطوة 3: مؤسسة الحدود الإلكترونية (EFF)

- الخطوة 4: مشاريع EFF الجديرة بالملاحظة

- الخطوة 5: تأمين الكاميرات الخاصة بك

- الخطوة 6: التشفير

- الخطوة 7: برامج التشفير الشائعة

- الخطوة 8: STM32 Black Pill

- الخطوة 9: وميض الحبة السوداء باستخدام Arduino IDE و STLink

- الخطوة 10: حبوب منع الحمل

- الخطوة 11: شاشة TFT

- الخطوة 12: إدخال مصفوفة لوحة المفاتيح

- الخطوة 13: Enigma Machine Code Challenge

- الخطوة 14: المصادقة الثنائية - مفتاح أمان U2F Zero

- الخطوة 15: طقم تحدي اللحام

- الخطوة 16: اخترق الكوكب

- مؤلف John Day [email protected].

- Public 2024-01-30 07:41.

- آخر تعديل 2025-01-23 12:54.

Cypherpunk - هذا الشهر ، يستكشف HackerBox Hackers الخصوصية والتشفير. يحتوي هذا Instructable على معلومات للعمل مع HackerBox # 0027 ، والتي يمكنك التقاطها هنا أثناء نفاد الإمدادات. أيضًا ، إذا كنت ترغب في تلقي HackerBox مثل هذا في صندوق البريد الخاص بك كل شهر ، فيرجى الاشتراك في HackerBoxes.com والانضمام إلى الثورة!

الموضوعات وأهداف التعلم لـ HackerBox 0027:

- فهم الآثار الاجتماعية الهامة للخصوصية

- تأمين الكاميرات على الأجهزة الإلكترونية الشخصية

- استكشف تاريخ ورياضيات التشفير

- وضع سياق برامج التشفير الشائعة

- قم بتكوين لوحة "Black Pill" للمعالج STM32 ARM

- قم ببرمجة STM32 Black Pill باستخدام Arduino IDE

- دمج لوحة المفاتيح وشاشة TFT مع الحبة السوداء

- وظيفة النسخ المتماثل لآلة لغز الحرب العالمية الثانية

- فهم المصادقة متعددة العوامل

- واجه تحدي اللحام لإنشاء U2F Zero USB Token

HackerBoxes هي خدمة صندوق الاشتراك الشهري للإلكترونيات اليدوية وتقنية الكمبيوتر. نحن هواة ، صناع ، ومجربون. نحن حالمو الاحلام. هاك الكوكب!

الخطوة 1: HackerBox 0027: محتويات الصندوق

- HackerBoxes # 0027 بطاقة مرجعية قابلة للتحصيل

- وحدة بلاك بيل STM32F103C8T6

- مبرمج STLink V2 USB

- شاشة TFT كاملة الألوان مقاس 2.4 بوصة - 240 × 320 بكسل

- لوحة مفاتيح ماتريكس 4x4

- 830 نقطة لحام اللوح

- 140 قطعة طقم سلك توصيل

- مجموعتي تحدي U2F Zero Soldering

- كبير 9x15 سم الأخضر Prototying PCB

- برنامج Vinyl GawkStop الحصري للتجسس

- غطاء كاميرا ويب مغناطيسي مغناطيسي حصري من الألومنيوم

- رقعة EFF الحصرية

- شارات الخصوصية غرير

- Tor مائي

بعض الأشياء الأخرى التي ستكون مفيدة:

- لحام الحديد وأدوات اللحام الأساسية

- المكبر وملاقط صغيرة لتحدي لحام SMT

- كمبيوتر لتشغيل أدوات البرمجيات

الأهم من ذلك ، أنك ستحتاج إلى حس المغامرة وروح DIY وفضول الهاكر. إلكترونيات Hardcore DIY ليست مسعى تافهًا ، ونحن لا نخففها من أجلك. الهدف هو التقدم وليس الكمال. عندما تستمر في المغامرة وتستمتع بها ، يمكن الحصول على قدر كبير من الرضا من تعلم التكنولوجيا الجديدة ونأمل أن تعمل بعض المشاريع. نقترح اتخاذ كل خطوة ببطء ، مع مراعاة التفاصيل ، ولا تخف من طلب المساعدة.

لاحظ أن هناك ثروة من المعلومات للأعضاء الحاليين والمحتملين في الأسئلة الشائعة حول HackerBox.

الخطوة 2: Cypherpunks

Cypherpunk [ويكيبيديا] ناشط يدعو إلى الاستخدام الواسع النطاق للتشفير القوي وتقنيات تعزيز الخصوصية كطريق للتغيير الاجتماعي والسياسي. كانت المجموعات غير الرسمية ، التي كانت تتواصل في الأصل من خلال قائمة البريد الإلكتروني لـ Cypherpunks ، تهدف إلى تحقيق الخصوصية والأمان من خلال الاستخدام الاستباقي للتشفير. شاركت Cypherpunks في حركة نشطة منذ أواخر الثمانينيات.

في أواخر عام 1992 ، أسس إريك هيوز وتيموثي سي ماي وجون جيلمور مجموعة صغيرة اجتمعت شهريًا في شركة سيجنوس سوليوشنز التابعة لجيلمور في منطقة خليج سان فرانسيسكو ، وكان جود ميلون يطلق عليها اسم cypherpunks في أحد الاجتماعات الأولى - مشتقة من التشفير و cyberpunk. في نوفمبر 2006 ، تمت إضافة كلمة "cypherpunk" إلى قاموس أكسفورد الإنجليزي.

يمكن العثور على الأفكار الأساسية في بيان A Cypherpunk (Eric Hughes ، 1993): "الخصوصية ضرورية لمجتمع مفتوح في العصر الإلكتروني. … لا يمكننا أن نتوقع من الحكومات أو الشركات أو غيرها من المنظمات الكبيرة المجهولة الهوية أن تمنحنا الخصوصية … نحن يجب أن ندافع عن خصوصيتنا إذا كنا نتوقع أن يكون لدينا أي منها … يكتب Cypherpunks رمزًا. نحن نعلم أنه يتعين على شخص ما كتابة برنامج للدفاع عن الخصوصية ، و … سنقوم بكتابته. " بعض cypherpunks الجدير بالملاحظة هم أو كانوا موظفين كبار في شركات التكنولوجيا الكبرى والجامعات وغيرها من المنظمات البحثية المعروفة.

الخطوة 3: مؤسسة الحدود الإلكترونية (EFF)

EFF [ويكيبيديا] هي مجموعة حقوق رقمية دولية غير ربحية مقرها في سان فرانسيسكو ، كاليفورنيا. تم تشكيل المؤسسة في يوليو 1990 من قبل جون جيلمور وجون بيري بارلو وميتش كابور لتعزيز الحريات المدنية على الإنترنت.

يوفر EFF الأموال للدفاع القانوني في المحكمة ، ويقدم ملخصات صديق المحكمة ، ويدافع عن الأفراد والتقنيات الجديدة مما يعتبره تهديدات قانونية مسيئة ، ويعمل على كشف المخالفات الحكومية ، ويقدم التوجيه للحكومة والمحاكم ، وينظم العمل السياسي والمراسلات الجماعية ، ويدعم بعض التقنيات الجديدة التي يعتقد أنها تحافظ على الحريات الشخصية والحريات المدنية على الإنترنت ، وتحتفظ بقاعدة بيانات ومواقع إلكترونية للأخبار والمعلومات ذات الصلة ، وتراقب وتتحدى التشريعات المحتملة التي تعتقد أنها ستنتهك الحريات الشخصية والاستخدام العادل ، وتطلب قائمة بما تعتبر براءات الاختراع مسيئة بقصد هزيمة تلك التي تعتبرها بلا أساس. توفر EFF أيضًا نصائح وأدوات وإرشادات ودروس تعليمية وبرامج لاتصالات أكثر أمانًا عبر الإنترنت.

تفخر HackerBoxes بكونها مانحًا رئيسيًا لمؤسسة Electronic Frontier Foundation. نحن نشجع بشدة أي شخص وكل شخص على النقر هنا وإظهار دعمك لهذه المجموعة غير الربحية ذات الأهمية الحاسمة والتي تحمي الخصوصية الرقمية وحرية التعبير. تسعى جهود العمل القانوني لـ EFF ، والنشاط ، وتطوير البرمجيات إلى الحفاظ على حقوقنا الأساسية في العالم الرقمي. EFF هي منظمة غير ربحية 501 (c) (3) أمريكية وقد تكون تبرعاتك معفاة من الضرائب.

الخطوة 4: مشاريع EFF الجديرة بالملاحظة

Privacy Badger هي وظيفة إضافية للمتصفح تمنع المعلنين والمتتبعين الآخرين من التتبع السري للمكان الذي تذهب إليه والصفحات التي تشاهدها على الويب. إذا بدا أن أحد المعلنين يتتبعك عبر مواقع ويب متعددة دون إذنك ، فإن Privacy Badger تمنع هذا المعلن تلقائيًا من تحميل أي محتوى آخر في متصفحك. بالنسبة للمعلن ، يبدو الأمر وكأنك اختفت فجأة.

حيادية الشبكة هي فكرة أن مزودي خدمة الإنترنت (ISP) يجب أن يعاملوا جميع البيانات التي تنتقل عبر شبكاتهم بشكل عادل ، دون تمييز غير لائق لصالح تطبيقات أو مواقع أو خدمات معينة. إنه مبدأ يجب التمسك به لحماية مستقبل الإنترنت المفتوح.

رفيق التعليم الأمني هو مورد جديد للأشخاص الذين يرغبون في مساعدة مجتمعاتهم على التعرف على الأمن الرقمي. تتزايد الحاجة إلى أمان رقمي شخصي قوي كل يوم. من المجموعات الشعبية إلى منظمات المجتمع المدني إلى أعضاء EFF الفرديين ، يعبر الأشخاص من جميع أنحاء مجتمعنا عن الحاجة إلى مواد تعليمية أمنية يمكن الوصول إليها لمشاركتها مع أصدقائهم وجيرانهم وزملائهم.

يتيح Onion Router (Tor) لمستخدميه تصفح الإنترنت والدردشة وإرسال الرسائل الفورية بشكل مجهول. Tor هو برنامج مجاني وشبكة مفتوحة تساعد في الدفاع ضد تحليل حركة المرور ، وهو شكل من أشكال مراقبة الشبكة التي تهدد الحرية الشخصية والخصوصية والأنشطة والعلاقات التجارية السرية وأمن الدولة.

الخطوة 5: تأمين الكاميرات الخاصة بك

وفقًا لمجلة WIRED ، "يمكن لأدوات التجسس ، سواء تم تصميمها من قبل وكالات الاستخبارات أو المحتالين عبر الإنترنت أو زحف الإنترنت ، تشغيل الكاميرا دون إضاءة ضوء المؤشر". [سلكي]

أثناء عمله كمدير لمكتب التحقيقات الفيدرالي ، ألقى جيمس كومي خطابًا حول التشفير والخصوصية. وعلق بأنه يضع قطعة من الشريط اللاصق على عدسة كاميرا الويب على جهاز الكمبيوتر المحمول الخاص به. [الإذاعة الوطنية العامة]

أصدر مارك زوكربيرج أخبارًا عندما لاحظ الجمهور أنه يتبع نفس الممارسة. [زمن]

يتميز HackerBox # 0027 بمجموعة من حاصرات تجسس الفينيل GAWK STOP المخصصة بالإضافة إلى غطاء كاميرا ويب دوار مغناطيسي من الألومنيوم.

الخطوة 6: التشفير

التشفير [ويكيبيديا] هو ممارسة ودراسة تقنيات الاتصال الآمن في وجود أطراف ثالثة تسمى الخصوم. كان التشفير قبل العصر الحديث مرادفًا فعليًا للتشفير ، وتحويل المعلومات من حالة قابلة للقراءة إلى هراء واضح. شارك منشئ الرسالة المشفرة تقنية فك التشفير اللازمة لاستعادة المعلومات الأصلية فقط مع المستلمين المقصودين ، وبالتالي منع الأشخاص غير المرغوب فيهم من فعل الشيء نفسه. غالبًا ما تستخدم أدبيات التشفير اسم Alice ("A") للمرسل ، و Bob ("B") للمستلم المقصود ، و Eve ("التنصت") للإشارة إلى الخصم. منذ تطوير آلات الشفرات الدوارة في الحرب العالمية الأولى وظهور أجهزة الكمبيوتر في الحرب العالمية الثانية ، أصبحت الطرق المستخدمة لتنفيذ علم التشفير معقدة بشكل متزايد وأصبح تطبيقها أكثر انتشارًا. يعتمد التشفير الحديث بشكل كبير على النظرية الرياضية. تم تصميم خوارزميات التشفير حول افتراضات الصلابة الحسابية ، مما يجعل من الصعب كسر هذه الخوارزميات من قبل أي خصم.

هناك العديد من الموارد عبر الإنترنت لتعلم المزيد عن التشفير. فيما يلي بعض نقاط البداية:

رحلة إلى التشفير في Khan Academy هي سلسلة ممتازة من مقاطع الفيديو والمقالات والأنشطة.

تقدم جامعة ستانفورد دورة مجانية في علم التشفير عبر الإنترنت.

نشر بروس شناير رابطًا لنسخة على الإنترنت من كتابه الكلاسيكي ، التشفير التطبيقي. يوفر النص مسحًا شاملاً للتشفير الحديث. يصف العشرات من خوارزميات التشفير ويقدم نصائح عملية حول كيفية تنفيذها.

الخطوة 7: برامج التشفير الشائعة

من وجهة نظر عملية ، هناك بعض التطبيقات المحددة للتشفير التي يجب أن نكون على دراية بها:

Pretty Good Privacy (PGP) هو برنامج تشفير يوفر خصوصية تشفير ومصادقة للبيانات المخزنة. يستخدم PGP للتوقيع والتشفير وفك تشفير النصوص ورسائل البريد الإلكتروني والملفات والدلائل وحتى أقسام القرص بالكامل.

بروتوكول أمان طبقة النقل (TLS) هو بروتوكول تشفير يوفر أمان الاتصال عبر شبكة الكمبيوتر. يتم استخدام TLS في تطبيقات مثل تصفح الويب والبريد الإلكتروني وفاكس الإنترنت والمراسلة الفورية والصوت عبر IP (VoIP). يمكن لمواقع الويب استخدام TLS لتأمين جميع الاتصالات بين الخوادم ومتصفحات الويب. تم بناء TLS بناءً على مواصفات طبقة مآخذ التوصيل الآمنة (SSL) السابقة.

أمان بروتوكول الإنترنت (IPsec) هو مجموعة بروتوكولات شبكة تقوم بمصادقة وتشفير حزم البيانات المرسلة عبر الشبكة. يتضمن IPsec بروتوكولات لتأسيس مصادقة متبادلة بين الوكلاء في بداية الجلسة والتفاوض على مفاتيح التشفير لاستخدامها أثناء الجلسة.

تقوم الشبكة الافتراضية الخاصة (VPN) بتوسيع شبكة خاصة عبر شبكة عامة ، وتمكن المستخدمين من إرسال واستقبال البيانات عبر الشبكات المشتركة أو العامة كما لو كانت أجهزتهم الحاسوبية متصلة مباشرة بالشبكة الخاصة. تقوم الأنظمة الموجودة في كل طرف من نفق VPN بتشفير البيانات التي تدخل النفق وفك تشفيرها في الطرف الآخر.

Blockchain عبارة عن قائمة متزايدة باستمرار من السجلات ، تسمى الكتل ، والتي يتم ربطها وتأمينها باستخدام التشفير. تم تنفيذ أول blockchain في عام 2009 كعنصر أساسي في Bitcoin حيث يعمل بمثابة دفتر الأستاذ العام لجميع المعاملات. جعل اختراع blockchain للبيتكوين أول عملة رقمية لحل مشكلة الإنفاق المزدوج دون الحاجة إلى سلطة موثوقة أو خادم مركزي.

الخطوة 8: STM32 Black Pill

الحبة السوداء هي أحدث لوحة STM32 Pill. إنه نوع محسّن من الحبة الزرقاء الشائعة والحبة الحمراء الأقل شيوعًا.

يتميز Black Pill بالمتحكم الدقيق STM32F103C8T6 32 بت ARM M3 (ورقة البيانات) ، ورأس ST-Link رباعي السنون ، ومنفذ MicroUSB ، ومصباح LED للمستخدم على PB12. يأتي مقاوم السحب الصحيح في PA12 مثبتًا للتشغيل الصحيح لمنفذ USB. يتطلب هذا السحب عادةً تعديل اللوحة على ألواح حبوب منع الحمل الأخرى.

بينما يشبه مظهر Arduino Nano النموذجي ، فإن Black Pill أقوى بكثير. يمكن تشغيل وحدة التحكم الدقيقة STM32F103C8T6 ARM 32 بت بسرعة 72 ميجا هرتز. يمكنها تنفيذ عملية الضرب بدورة واحدة وتقسيم الأجهزة. لديها 64 كيلو بايت من ذاكرة فلاش و 20 كيلو بايت من SRAM.

الخطوة 9: وميض الحبة السوداء باستخدام Arduino IDE و STLink

إذا لم يكن لديك Arduino IDE مثبتًا مؤخرًا ، فاحصل عليه من هنا.

بعد ذلك ، احصل على مستودع Arduino_STM32 الخاص بـ Roger Clark. يتضمن ذلك ملفات الأجهزة لدعم لوحات STM32 على Arduino IDE 1.8.x. إذا قمت بتنزيل هذا يدويًا ، فتأكد من فك ضغط Arduino_STM32-master.zip في مجلد Arduino IDE "الأجهزة". لاحظ أن هناك منتدى دعم لهذه الحزمة.

قم بتوصيل أسلاك التوصيل STLink كما هو موضح هنا.

قم بتشغيل Arduino IDE وحدد هذه الخيارات ضمن الأدوات:

اللوحة: سلسلة STM32F103C العامة المتغير: STM32F103C8 (20 كيلو رام. 64 كيلو فلاش) سرعة وحدة المعالجة المركزية (ميجاهرتز): "72 ميجا هرتز (عادي)" طريقة التحميل: "STLink"

فتح أمثلة الملف> الأساسيات> وميض تغيير جميع الحالات الثلاث لـ "LED_BUILTIN" إلى PB12 اضغط على سهم "تحميل" (سيومض مؤشر LED الموجود على STLink أثناء التحميل)

سيومض هذا الرسم الذي تم تحميله مؤشر LED الخاص بالمستخدم على Black Pill وإيقاف تشغيله كل ثانية. بعد ذلك ، قم بتغيير القيمة في عبارات التأخير (1000) من 1000 إلى 100 ثم قم بالتحميل مرة أخرى. يجب أن يومض مؤشر LED أسرع عشر مرات الآن. هذا هو التمرين القياسي "Hello World" الخاص بنا للتأكد من أنه يمكننا تجميع برنامج بسيط وتحميله على اللوحة المستهدفة.

الخطوة 10: حبوب منع الحمل

Pill Duck هو جهاز USB HID قابل للبرمجة باستخدام STM32. طبعا، لم لا؟

الخطوة 11: شاشة TFT

شاشة الكريستال السائل ذات الأغشية الرقيقة والترانزستور (TFT LCD) هي نوع من شاشات الكريستال السائل (LCD) التي تستخدم تقنية ترانزستور الأغشية الرقيقة لتحسين جودة الصورة مثل قابلية المعالجة والتباين. شاشة TFT LCD عبارة عن شاشة LCD ذات مصفوفة نشطة ، على عكس شاشات LCD ذات المصفوفة السلبية أو شاشات LCD البسيطة ذات المصفوفة المباشرة مع عدد قليل من المقاطع.

شاشة TFT بالألوان الكاملة هذه مقاس 2.4 بوصة ودقة 240 × 320.

وحدة التحكم عبارة عن ILI9341 (ورقة بيانات) ، والتي يمكن توصيلها بـ STM32 عبر ناقل Serial Peripheral Interface (SPI) وفقًا لمخطط الأسلاك الموضح هنا.

لاختبار العرض ، قم بتحميل الرسم التخطيطي من:

أمثلة> Adafruit_ILI9341_STM> stm32_graphicstest

قم بتعديل دبوس التحكم الثلاثة الذي يعرف كما يلي:

#define TFT_CS PA1 # حدد TFT_DC PA3 # حدد TFT_RST PA2

لاحظ أن مثال اختبار الرسم يتم تنفيذه بسرعة كبيرة بسبب الأداء المحسن لـ STM32 على متحكم Arduino AVR التقليدي.

الخطوة 12: إدخال مصفوفة لوحة المفاتيح

اربط لوحة المفاتيح 4x4 Matrix Keypad كما هو موضح وقم بتحميل الرسم المرفق TFT_Keypad. يقرأ هذا المثال لوحة المفاتيح ويعرض المفتاح على الشاشة. لاحظ أن هذا المثال البسيط لقراءة لوحة المفاتيح محظور لأنه استخدم وظيفة delay (). يمكن تحسين ذلك عن طريق التبديل إلى نموذج الاقتراع أو المقاطعة.

يؤدي تجميع لوحة المفاتيح وشاشة TFT جنبًا إلى جنب مع الحبة السوداء على اللوح غير الملحوم أو اللوحة الأولية الخضراء إلى إنشاء "منصة حوسبة" لطيفة مع إدخال وعرض.

الخطوة 13: Enigma Machine Code Challenge

كانت آلات إنجما عبارة عن آلات شفرات دوارة كهروميكانيكية تم تطويرها واستخدامها في أوائل القرن العشرين وحتى منتصفه. تم تبنيها من قبل الخدمات العسكرية والحكومية في العديد من البلدان ، وأبرزها ألمانيا النازية. اعتقدت القوات المسلحة الألمانية أن اتصالاتها المشفرة بالألغاز لا يمكن اختراقها من قبل الحلفاء. لكن كان لدى الآلاف من قاطعي الشفرات - المتمركزين في أكواخ خشبية في بلتشلي بارك في بريطانيا - أفكار أخرى.

التحدي الترميز لهذا الشهر هو تحويل "منصة الحوسبة" إلى آلة Enigma الخاصة بك.

لقد قمنا بالفعل بتنفيذ أمثلة لمدخلات لوحة المفاتيح ومخرجات العرض.

فيما يلي بعض الأمثلة للإعدادات والحسابات بين المدخلات والمخرجات:

ENIGMuino

افتح Enigma

Arduino Enigma Simulator

قابل للتوجيه من ST-Geotronics

الخطوة 14: المصادقة الثنائية - مفتاح أمان U2F Zero

المصادقة الثنائية (المعروفة أيضًا باسم 2FA) هي طريقة لتأكيد هوية المستخدم المزعومة من خلال استخدام مزيج من عاملين مختلفين: 1) شيء يعرفونه ، 2) شيء لديهم ، أو 3) شيء ما هم عليه. أحد الأمثلة الجيدة على المصادقة الثنائية هو سحب الأموال من ماكينة الصراف الآلي ، حيث يسمح فقط المزيج الصحيح من البطاقة المصرفية (شيء يمتلكه المستخدم) ورقم التعريف الشخصي (شيء يعرفه المستخدم) بتنفيذ المعاملة.

Universal 2nd Factor (U2F) هو معيار مصادقة مفتوح يقوي ويبسط المصادقة الثنائية باستخدام أجهزة USB أو NFC متخصصة تعتمد على تقنية أمان مماثلة موجودة في البطاقات الذكية. يدعم Google Chrome مفاتيح أمان U2F منذ الإصدار 38 و Opera منذ الإصدار 40. ويمكن استخدام مفاتيح أمان U2F كطريقة إضافية للتحقق بخطوتين على الخدمات عبر الإنترنت التي تدعم بروتوكول U2F ، بما في ذلك Google و Dropbox و GitHub و GitLab و Bitbucket و Nextcloud و Facebook وغيرها.

U2F Zero هو رمز U2F مفتوح المصدر للمصادقة الثنائية. يتميز بمعالج التشفير Microchip ATECC508A ، والذي يدعم:

- تخزين مفاتيح آمن قائم على الأجهزة

- خوارزميات المفتاح العام عالية السرعة (PKI)

- ECDSA: خوارزمية التوقيع الرقمي منحنى إهليلجي FIPS186-3

- ECDH: خوارزمية Diffie-Hellman منحنى إهليلجي FIPS SP800-56A

- دعم المنحنى الإهليلجي القياسي NIST P256

- خوارزمية تجزئة SHA-256 مع خيار HMAC

- تخزين حتى 16 مفتاحًا - طول مفتاح 256 بت

- رقم تسلسلي فريد من نوعه 72 بت

- مولد الأرقام العشوائية FIPS (RNG)

الخطوة 15: طقم تحدي اللحام

إذا كنت تواجه تحديًا خطيرًا في عملية اللحام ، فيمكنك إنشاء مفتاح U2F Zero الخاص بك.

طقم تحدي U2F Zero Soldering:

- U2F Zero Token PCB

- 8051 كور متحكم (E0) EFM8UB11F16G

- عنصر آمن (A1) ATECC508A

- مؤشر LED للحالة (RGB1) 0603 الأنود المشترك

- صمام زينر لحماية البيئة والتنمية المستدامة (Z1) SOT553

- 100 أوم المقاوم (R1) 0603

- مكثف تجاوز 4.7 uF (C4) 0603

- 0.1 uF مكثف تجاوز (C3) 0403

- زر اللمس اللحظي (SW1)

- سلسلة المفاتيح الانقسام الدائري

لاحظ أن هناك مكونين بحجم 0603. تبدو متشابهة تمامًا ، لكن الفحص الدقيق سيكشف أن R1 أسود و C4 تان. لاحظ أيضًا أن E0 و A1 و RGB1 لها اتجاهات مطلوبة كما هو موضح على الشاشة الحريرية PCB.

يعرض U2F Zero Wiki تفاصيل برمجة وحدة التحكم الدقيقة.

ملاحظة التحدي: يتضمن كل HackerBox # 0027 مجموعتين من مجموعات تحدي اللحام بالضبط لأن اللحام صعب للغاية وتحدث الحوادث. لا تحبط. استخدم نسبة تكبير عالية ، وملاقط ، ومكواة جيدة ، وتدفق لحام ، وتحرك ببطء شديد وبعناية. إذا لم تتمكن من لحام هذه المجموعة بنجاح ، فأنت بالتأكيد لست وحدك. حتى لو لم تنجح أبدًا ، فهي ممارسة لحام جيدة على مجموعة متنوعة من حزم SMT.

قد ترغب في الاطلاع على هذه الحلقة من برنامج Ben Heck Show على Surface Mount Soldering.

الخطوة 16: اخترق الكوكب

إذا كنت قد استمتعت بهذا Instrucable وترغب في الحصول على صندوق من الإلكترونيات ومشاريع تكنولوجيا الكمبيوتر مثل هذا يتم تسليمه مباشرة إلى صندوق البريد الخاص بك كل شهر ، فيرجى الانضمام إلى ثورة HackerBox عن طريق الاشتراك هنا.

تواصل وشارك نجاحك في التعليقات أدناه أو على صفحة HackerBoxes على Facebook. أخبرنا بالتأكيد إذا كان لديك أي أسئلة أو تحتاج إلى بعض المساعدة في أي شيء. شكرا لكونك جزء من HackerBoxes. يرجى إبقاء اقتراحاتك وملاحظاتك قادمة. HackerBoxes هي صناديقك. لنصنع شيئًا رائعًا!

موصى به:

HackerBox 0060: مساحة اللعب: 11 خطوة

HackerBox 0060: ساحة اللعب: تحية إلى HackerBox Hacker حول العالم! مع HackerBox 0060 ، ستختبر ملعب Adafruit Circuit Playground Bluefruit الذي يتميز بمتحكم أشباه الموصلات الشمالي القوي nRF52840 ARM Cortex M4. استكشاف البرمجة المضمنة مع

HackerBox 0034: SubGHz: 15 خطوة

HackerBox 0034: SubGHz: هذا الشهر ، يستكشف HackerBox Hackers الراديو المحدد بالبرمجيات (SDR) والاتصالات اللاسلكية على ترددات أقل من 1 جيجاهرتز. يحتوي هذا Instructable على معلومات لبدء استخدام HackerBox # 0034 ، والذي يمكن شراؤه هنا أثناء الإمدادات

HackerBox 0047: المدرسة القديمة: 12 خطوة

HackerBox 0047: المدرسة القديمة: تحية للقراصنة HackerBox حول العالم! مع HackerBox 0047 ، نجرب واجهة لوحة المفاتيح لوحدات التحكم الدقيقة ، وتوليد إشارات الفيديو VGA ، وأجهزة الكمبيوتر BASIC ROM للمدرسة القديمة ، وأجهزة التخزين microSD ، وأدوات locksport ، و boo

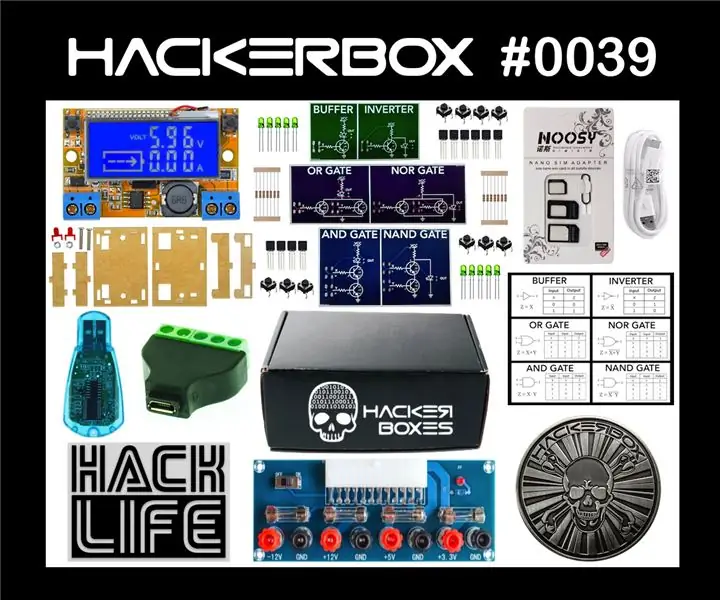

HackerBox 0039: المستوى الأعلى: 16 خطوة

HackerBox 0039: Level Up: مع HackerBox 0039 ، يستفيد HackerBox Hackers حول العالم من مصادر طاقة ATX لتشغيل مشاريعهم ، ويتعلمون كيف تشكل الترانزستورات بوابات منطقية ، ويستكشفون محتويات بطاقات SIM الخلوية. يحتوي هذا Instructable على معلومات

HackerBox 0038: TeknoDactyl: 17 خطوة

HackerBox 0038: TeknoDactyl: HackerBox Hackers يستكشفون التعرف الإلكتروني على بصمات الأصابع وألعاب الدوران الميكانيكية باستخدام متحكم دقيق مثبت على السطح ودوائر LED. يحتوي هذا Instructable على معلومات لبدء استخدام HackerBox # 0038 ، والذي يمكن شراؤه